成为网络技术高手:从预见风险到构建防御的完整成长指南

想象一下,你面前有两类人。一类是当网络出现问题时,能迅速定位故障点、恢复服务的技术员。另一类,则是在问题发生前,就已经在思考攻击者可能从哪个漏洞潜入,并提前布好防线的人。后者,或许更接近我们所说的“网络技术高手”。

这不仅仅是头衔的不同,这是一种思维模式的根本转变。从“解决问题”到“预见风险”,地图的起点就画在这里。

1.1 核心特质:从解决问题到预见风险的思维转变

网络技术高手的第一课,可能不是学习某个复杂的协议,而是学习一种“不信任”的思维方式。普通运维视角里,网络是一套需要维护、保证其通畅的系统。而在高手的脑海里,网络更像一个布满潜在入口的城堡,他们的职责是想象入侵者会如何思考,然后堵上那些自己发现的漏洞。

我记得早期处理一次内部安全警报,日志显示有异常登录尝试。常规操作可能是重置密码、加强策略。但当时一位前辈多问了一句:“这个账户平时根本不用,攻击者是怎么知道它的存在并精准尝试的?” 顺着这个思路,我们最终发现是一次早期的信息泄露遗留下的隐患。这件事让我明白,高手看到的不只是“告警”这个结果,更是警报背后那条若隐若现的攻击路径。

这种思维让你从被动响应变为主动设防。你的工作不再是等待监控系统变红,而是持续地问自己:“如果我是攻击者,我现在会从哪里进攻?”

1.2 必备行囊:基础网络协议与系统知识的深度盘点

思维转变需要坚实的知识地基。没有它,所有的预见都只是空中楼阁。这份行囊里装着的,必须是经过深度盘点的“硬通货”。

网络协议:不止于“知道”,在于“看透” TCP/IP协议栈是老生常谈,但高手和普通人的理解深度截然不同。很多人知道TCP三次握手,但你是否仔细想过,为什么是三次而不是两次或四次?在无线网络不稳定时,握手失败背后究竟是哪一层、哪个环节的问题?SYN Flood攻击正是利用了握手过程的哪个设计特点? 对于HTTP/HTTPS,你能否在不借助工具的情况下,在脑海中大致描绘出一个HTTPS请求从浏览器到服务器,经历DNS解析、TCP连接、TLS握手、应用层通信的完整过程?TLS握手期间交换的随机数具体用来做什么?理解到这种程度,当你用Wireshark抓包时,看到的就不再是一堆十六进制代码,而是一次次生动的对话。

操作系统:你的主战场

无论是Windows、Linux还是其他系统,你必须熟悉它们的“脾气”。这包括但不限于:

- 进程与权限:进程如何启动、通信?权限模型(如Linux的RBAC、Windows的访问令牌)是如何工作的?提权的常见路径有哪些?

- 文件系统与日志:关键配置文件在哪里(比如Linux的/etc/,Windows的注册表)?系统日志(如Linux的syslog、journalctl,Windows的Event Log)记录了什么?攻击者常会篡改或清除哪些日志来隐藏行踪?

- 内存管理:这听起来很底层,但理解栈、堆的区别,对于后续理解缓冲区溢出这类漏洞至关重要。

这些知识不是孤立存在的。一个网络数据包,最终要在操作系统的某个端口被某个进程处理;一次成功的入侵,必然在系统日志或文件系统中留下痕迹。高手的能力在于,能将网络流量中的异常,与系统层面的某个具体行为联系起来。

打个比方,基础协议和系统知识就像探险家的地图和指南针。没有它们,你在一片名为“网络”的森林里,连自己的位置都搞不清楚,更别说预测哪里会有沼泽或猛兽了。这份行囊需要你时常清点、打磨,它永远不会过时,只会在每一次排查和攻防中,变得越发趁手。

我们即将前往下一站,那里有与机器对话的多种方言。但请记住,无论工具多么炫酷,它们都建立在今天我们谈论的这片土地之上。

如果说网络协议和系统知识是高手手中的地图与指南针,那么编程语言,就是他们与数字世界沟通、乃至塑造这个世界的“方言”。一个只会使用现成工具的人,或许能解决80%的常规问题。但当面对那20%独特、复杂或隐秘的挑战时,能够自己打造工具、深入系统腹地的人,才真正拥有了主动权。

语言在这里不是目的,而是思维的工具。不同的方言,适用于不同的场景,也塑造了你观察问题的不同视角。

2.1 主力工具:Python与Go在自动化与工具开发中的实战

对于现代网络技术高手而言,自动化不是可选项,而是呼吸一样自然的事情。重复的手工操作不仅低效,更容易出错。这时,你需要像Python和Go这样的“主力方言”。

Python:敏捷的“万能胶”

Python的魅力在于它的表达力和丰富的生态。当你有一个想法需要快速验证时,Python往往是第一选择。

- 快速原型与自动化:从编写一个扫描内网存活主机的脚本,到自动分析每日安全日志并提取可疑IP,Python几乎能粘合一切。它的语法清晰,requests、scapy、paramiko这些库让你能轻松处理网络请求、构造数据包或进行SSH交互。我记得曾用一下午时间写了个脚本,自动从几个不同的云平台API拉取资产列表并做对比,解决了资产梳理的老大难问题。那种“想法即刻实现”的流畅感,是其他语言很难比拟的。

- 渗透测试与工具集成:很多知名的安全工具框架(如Metasploit)都提供了Python接口。你可以用Python调用这些强大引擎,也可以为自己的小工具快速加上图形界面或Web接口。

但Python有时也像一把瑞士军刀——通用,但在处理大量并发或需要极致性能的系统级任务时,你会感到些许力不从心。

Go:云原生时代的“系统级”选择 这就是Go语言登场的时候。它编译成单个静态二进制文件,没有复杂的运行时依赖,部署起来简单得令人感动。它的并发模型(goroutine)天生适合编写高性能的网络服务、扫描器或代理工具。 - 工具开发:当你需要编写一个需要并发扫描数千个端口、或者处理高吞吐量网络流量的工具时,Go的优势就显现出来了。用Go写的工具,执行速度通常快得多,而且跨平台编译极其方便。很多新兴的网络和安全工具(如著名的横向移动工具“Cobalt Strike”的替代品,或一些反向代理)都选择用Go构建。 - 基础设施即代码:在云原生和容器化环境中,Go几乎是事实上的标准语言。Docker、Kubernetes等核心组件都是用Go编写的。理解Go,能让你更深入地理解这些基础设施的运作机制,甚至参与定制。

简单来说,你可以用Python来快速构思和粘合各种想法,而用Go来构建那些需要健壮、高效且易于分发的核心工具。它们组合在一起,构成了你自动化武器库的中坚力量。

2.2 深度探索:C/C++、汇编与内核、逆向工程的隐秘世界

然而,网络技术的疆域远不止于应用层和自动化。有些地方,你需要更接近机器本质的语言,去理解那些隐藏在表象之下的规则。这片领域,是C/C++和汇编的王国。

C/C++:理解系统的“透镜”

几乎所有现代操作系统的内核、大量的基础网络服务(如Web服务器、数据库)和网络安全设备(防火墙、IDS)的核心,都是用C或C++写的。学习它们,不是为了让你一定要去写一个操作系统,而是为了获得一种“透视”能力。

- 内存的视角:C语言让你直接与内存打交道。你会真正理解什么是缓冲区、指针、内存分配与释放。那个经典的“缓冲区溢出”漏洞,只有在你看过C代码如何操作数组和指针时,才会从抽象概念变成一个生动、甚至有点危险的具体画面。你会明白,为什么一个看似简单的strcpy函数调用,如果处理不当,就能让攻击者接管整个程序流程。

- 性能与控制的权衡:C/C++给了你极大的控制权,但也要求你承担所有责任(比如内存泄漏)。这种体验非常宝贵,它让你在后续使用Python或Go这些“安全”的语言时,也能意识到底层正在发生什么。

汇编与内核:数字世界的“考古学” 再往下走一层,就是汇编语言和操作系统内核。这听起来很吓人,但它的价值在于“解释一切”。 - 逆向工程:当你分析一个恶意软件,或者研究一个没有源代码的漏洞(0-day)时,反汇编器吐出来的就是汇编代码。你能读懂它,就能理解这个程序究竟在干什么,它如何隐藏自己,如何窃取数据。这是一项侦探工作,汇编语言是你的解码器。 - 理解内核:操作系统的内核是终极的权限管理者。系统调用、进程调度、网络协议栈的实现、安全模块(如Linux的LSM)的钩子……都发生在这里。很多高级的 rootkit 或入侵检测技术,都围绕内核展开。哪怕只是通过阅读资料和简单的实验来理解内核的基本架构,也会极大地提升你对整个系统安全的理解深度。你会知道,一个“进程”在计算机眼里到底是一堆怎样的数据结构。

涉足这个领域,有点像学习古文字。它可能不会直接让你每天的工作效率翻倍,但它能回答你心中那些“为什么”和“到底怎么回事”的深层疑问。当你能用这些“底层方言”进行思考时,你对上层应用出现的各种安全现象,会有一种豁然开朗的洞察力。

编程语言就是这样一套多元的方言体系。Python和Go让你在应用层挥洒自如,高效地扩大你的能力范围;而C/C++和汇编则像是一把钥匙,为你打开系统深处那扇门,让你看清规则本身的面貌。一个网络技术高手的对话能力,正体现在他能在不同的抽象层次之间自由切换,用最合适的“方言”,解决那个层面的问题。

工具库的集合就在下一站等着我们,但请记住,再好的“瑞士军刀”,也需要一双懂得制造和改造它的手。

掌握了编程语言,你拥有了打造工具的能力。但探险途中,时间往往是最稀缺的资源。这时,一个精心准备的工具库,就是你背包里的“瑞士军刀”——它们不是万能的,但能在关键时刻,让你用最优雅的方式解决特定问题。高手和普通使用者的区别,或许就在于他们不仅知道按哪个按钮,更理解工具背后的原理,以及如何将它们组合成更强大的武器。

3.1 侦察与测绘:Nmap, Wireshark的视野拓展术

任何深入未知领域的行动,都始于侦察。在网络世界里,侦察意味着看清目标的全貌:哪些设备活着?它们开放了哪些门(端口)?门上挂着什么牌子(服务横幅)?网络里流淌着什么样的数据?Nmap和Wireshark,就是为你提供这种“视野”的经典工具。

Nmap:网络探索的“手电筒”与“听诊器”

Nmap远不止是一个端口扫描器。在高手手中,它是一个综合性的网络发现与安全审计套件。

- 基础扫描与主机发现:最简单的nmap 192.168.1.0/24,就能照亮一个网段。但你可以加上-sP(Ping扫描)先快速找出存活主机,再用-sS(SYN半开扫描)这种更隐蔽的方式去探测端口。这就像先用望远镜观察,再悄悄靠近查看门锁。

- 服务与版本探测 (-sV):知道端口开放只是第一步。端口80上跑的是Apache 2.4.39还是Nginx 1.18.0?这个信息至关重要,因为不同版本对应的漏洞可能天差地别。Nmap能通过发送特定的探测包,分析返回的横幅信息来告诉你答案。

- 操作系统指纹识别 (-O):它能通过分析TCP/IP协议栈的细微差异,猜测目标主机运行的是Windows 10还是Linux Kernel 5.x。这个功能并不总是百分百准确,但经常能提供极具价值的线索。

- NSE脚本引擎:这才是Nmap真正的威力所在。它的脚本库(NSE)就像是一个可扩展的插件系统。你可以用--script vuln来运行所有漏洞检测脚本,也可以用--script http-title快速获取所有Web服务的标题。我遇到过一种情况,常规扫描什么都没发现,但一个针对特定工控系统协议的NSE脚本,直接识别出了一个暴露在公网上的老旧PLC,风险不言而喻。

Nmap教会你的,是一种系统性的侦查思维。它提醒你,信息收集是分层次的,从存活到端口,从服务到版本,每一步都让你离目标的真实状态更近一点。

Wireshark:流量世界的“显微镜”

如果说Nmap让你看到了网络的地图,那么Wireshark则让你能监听并解构地图上每一条街道的实时对话。所有基于网络协议的活动,在它面前几乎无所遁形。

- 协议学习的可视化教材:教科书上抽象的TCP三次握手、HTTP请求响应、DNS查询,在Wireshark的抓包窗口里是活生生的、按时间顺序排列的数据包。你可以清晰地看到源IP、目标IP、协议类型以及每个数据包净荷的十六进制和ASCII表示。初学网络时,我花了大量时间用Wireshark抓取自己浏览网页的流量,对照着看每一个步骤,那种“原来如此”的感觉比读十本书都深刻。

- 故障排查与安全分析:网络不通?应用响应慢?Wireshark是终极的仲裁者。你可以通过过滤器(比如http或ip.addr == x.x.x.x)快速聚焦问题流量,查看是否有异常的重传、拒绝服务(DoS)攻击的迹象,或者敏感信息(如明文密码)在网络上传输。

- 解密与深度洞察:配合服务器私钥,Wireshark甚至可以解密TLS/SSL流量(前提是你能获取到会话密钥),让你能够审查加密通道内的实际内容。这对于分析恶意软件通信或调试加密应用问题极为有用。

使用Wireshark,你会有一种成为网络“上帝视角”的感觉。但随之而来的挑战是信息过载。高手的能力体现在能快速构建有效的显示过滤器,从海量数据中一眼找到关键的异常点——比如一个从未出现过的IP地址在深夜发起大量SMB连接请求。

3.2 攻防演练场:Metasploit, Burp Suite的实战攻防体验

侦察完毕,了解了地形和守卫情况,接下来就是理解攻防的实质。这里不是鼓励攻击,而是像军事演习一样,通过模拟攻击来检验和提升防御的强度。Metasploit和Burp Suite提供了两个绝佳的“演练场”。

Metasploit:渗透测试的“框架化”实践

Metasploit不是一个单一的工具,而是一个完整的平台。它将漏洞利用(Exploit)、攻击载荷(Payload)、编码器(Encoder)等模块化,让复杂的渗透测试流程变得可以组装和重复。

- 从漏洞到入口:它的工作流程非常清晰。你找到一个系统存在某个漏洞(比如通过Nmap -sV发现的Apache Struts2版本),然后在Metasploit中搜索对应的利用模块(search struts2),配置好目标地址(RHOSTS)和端口,选择一个合适的载荷(比如得到一个反向Shell的payload/windows/meterpreter/reverse_tcp),运行。如果成功,你就获得了一个初始立足点。

- Meterpreter的强大后渗透:Metasploit的精华之一在于它的Meterpreter。这是一个高级的、动态可扩展的内存驻留式载荷。一旦注入成功,它提供了极其丰富的后渗透命令:上传/下载文件、键盘记录、权限提升、跳板攻击(pivot)内网其他机器、甚至清除日志。它让你能亲身体验一个攻击者在获取初始访问后会做些什么,这对构建防御纵深有不可估量的价值。

- 理解攻击链:使用Metasploit最大的收获,是你能完整地看到一次“攻击链”(Kill Chain)是如何串联起来的:侦察->武器化->投递->利用->安装->命令与控制->目标行动。防御的思维,本质上就是在这条链的每一个环节设置障碍和检测点。

Burp Suite:Web安全的“手术刀”

如果说Metasploit侧重于系统层面,那么Burp Suite则专注于Web应用这个如今最庞大的攻击面。它是Web应用安全测试的行业标准,像一个功能齐全的手术台。

- 代理与拦截:Burp的核心是代理功能。你将浏览器代理设置为Burp,它便能拦截、查看和修改所有进出浏览器的HTTP/HTTPS请求。你可以修改一个参数的值,比如把userid=100改成userid=101,然后放行请求,观察服务器的反应。这就是测试越权访问漏洞最直接的方法。

- 爬虫与扫描 (Spider & Scanner):Burp能自动爬取整个Web应用的所有链接和功能点(爬虫),然后对其发动自动化的漏洞扫描(主动扫描)。它能高效地发现SQL注入、XSS、命令注入等常见漏洞。虽然自动扫描不能替代人工审计,但它能快速完成大量重复的初步检查。

- Intruder模块:这是Burp的“暴力破解”引擎,但功能远不止于此。你可以用它来模糊测试(Fuzzing),比如在一个请求的多个位置插入字典,系统地测试各种边界情况。测试一个登录框的密码暴力破解,或者寻找隐藏的参数,Intruder都是利器。

- Repeater与Comparer:Repeater允许你手动地、反复地重放和修改单个请求,非常适合精细化的漏洞验证和利用。Comparer则可以对比两个响应的差异,在测试盲注漏洞或条件竞争漏洞时特别有用。

使用Burp Suite,你会对Web应用的输入输出异常敏感。你会开始习惯性地思考:“如果我在这里输入一个单引号会怎样?”“这个JSON参数服务器真的校验了吗?”这种思维模式,无论是对于攻击测试还是安全开发,都是至关重要的。

工具库的意义,在于它们将复杂的理论和技术,封装成了可操作的动作。Nmap和Wireshark延伸了你的感知,让你看得更广、更深;Metasploit和Burp Suite则提供了结构化的方法,让你能在受控的环境里模拟对抗,真正理解漏洞是如何被利用的,以及防御的缺口可能在哪里。它们是你背包里不可或缺的“军刀”,但请记住,最强大的工具,始终是使用它们的那颗善于分析和思考的大脑。

工具让你具备了攻击的视角,理解了漏洞如何被利用。但真正的网络技术高手,其价值最终要落在“构建”上——构建一个能抵御真实威胁的防御体系。这不再是单点工具的炫技,而是一场关于架构、协同与持续对抗的战役。防御不是一堵墙,而是一个立体的、纵深的迷宫,让攻击者每前进一步,都要付出更大的代价。

4.1 从边界到终端:防火墙、IDS/IPS与EDR的协同布防

传统的安全观念喜欢把网络想象成一个城堡,防火墙就是护城河与吊桥。这个比喻在今天依然有效,但城堡的内部结构已经复杂了无数倍。纵深防御(Defense in Depth)的核心思想很简单:不要指望单一防线能挡住所有攻击,而是层层设防,即便一层被突破,还有下一层在等着。

防火墙:依然坚固的“第一道门” 防火墙,无论是传统的网络层防火墙(iptables, pfSense)还是新一代的应用层防火墙(WAF),其核心逻辑依然是基于规则集的访问控制。 - 状态检测是基础:现代防火墙早已超越简单的端口开关。状态检测防火墙能理解TCP会话的状态(如SYN, SYN-ACK, ESTABLISHED),只允许建立合法会话的返回流量通过。这就像门卫不仅查进门证,还记住谁进去了,只放对应的人出来。 - 策略的精细化:高手的策略不会是“允许所有出站,拒绝所有入站”那么简单。你需要根据业务定义最小权限规则。例如,Web服务器只需要开放80/443端口给全世界,但可能只需要允许来自管理跳板机的22端口(SSH)入站连接。策略越紧,暴露面就越小。我维护过一个内部系统,初期策略很宽松,后来一次审计中,我们花了一周时间梳理,把上百条规则精简到十几条,安全感反而提升了。 - 下一代防火墙(NGFW)的上下文感知:NGFW引入了用户身份、应用识别和内容过滤。它不仅能基于IP和端口做决策,还能识别出“这是张三在通过微信传输文件”,并据此允许或阻止。这让防御从网络层上升到了业务层。

但我们都清楚,防火墙防不住已经进来的东西,也防不住通过允许端口(比如80端口)进来的恶意流量。攻击者早就学会了“画皮”,把恶意指令藏在合法的HTTP请求里。

IDS/IPS:网络中的“警报器”与“自动狙击手” 入侵检测系统(IDS)和入侵防御系统(IPS)扮演了更主动的角色。它们像在城堡的走廊和房间里安装的 motion sensor 和自动弩箭。 - 基于特征的检测(Signature-Based):这是最经典的方式。IPS设备里有一个庞大的特征库,就像病毒库一样,里面记录了已知攻击的独特模式(例如,某个SQL注入攻击的特定字符串)。一旦网络流量中匹配到这些特征,IDS会报警,IPS则会直接阻断连接。它的优点是准确率高,对已知威胁效果好;缺点是对未知的、变种的攻击(零日)几乎无效。 - 基于异常的检测(Anomaly-Based):这种方式更有意思。它先学习一段时间内网络的“正常”行为基线——比如,财务部的服务器平时只在工作时段访问某个数据库,流量大小也相对稳定。一旦它发现深夜里该服务器突然以极高流量连接一个陌生的外部IP,就会触发告警。这种方法有可能发现未知威胁,但误报率也高,需要不断调优。 - 部署位置的艺术:IDS通常旁路部署(监听镜像流量),只告警不阻断,适合用于监控。IPS则串联部署在流量必经之路上,具备实时阻断能力。一个常见的架构是,在边界部署IPS拦截外部攻击,在核心网络内部部署IDS,用于检测已经突破边界的横向移动。

EDR:终端的“最后防线”与“调查员” 当攻击者绕过所有网络防线,最终在某一台电脑或服务器上执行了恶意代码时,终端检测与响应(EDR)系统就成为了最后的堡垒。它不再是看网络流量,而是紧盯端点本身的行为。 - 行为监控,而非静态查杀:传统的杀毒软件主要靠文件特征码,容易被绕过。EDR则持续监控进程创建、文件操作、注册表修改、网络连接等系统行为序列。如果一个从未见过的进程,突然开始加密大量文档文件并尝试连接一个可疑域名,EDR会立刻将其判定为勒索软件行为并介入。 - 溯源与狩猎能力:EDR的强大不止于实时阻断。它记录了端点长时间、细粒度的活动日志。当安全团队发现一个异常指标时,可以通过EDR回溯,完整地看到攻击的整个链条:初始入口点是什么?攻击者执行了哪些命令?他们横向移动到了哪些机器?这种能力对于事件响应和根源分析是无价的。我们曾依靠EDR的日志,在几分钟内就定位到一台被入侵的服务器,并清晰地看到了攻击者从尝试到得手的全部过程,这比过去漫无目的地查日志高效太多了。 - 与网络层的联动:真正的纵深防御,是联动的。一个理想的场景是:网络IPS检测到内网一台机器在对外进行端口扫描,它可以将这个告警连同IP地址发送给EDR管理平台。平台自动对该IP对应的终端发起深度扫描,检查是否存在恶意进程或异常账户,从而实现从网络异常到终端威胁的闭环验证。

防火墙、IDS/IPS、EDR,它们各自守卫着不同的层面,但信息应该流动起来。防火墙的日志、IPS的告警、EDR的异常行为记录,如果能汇聚到一个统一的SIEM(安全信息与事件管理)平台进行关联分析,防御体系就从“一堆孤立的点”变成了“一张感知的网”。攻击者要面对的,不再是一道道独立的门,而是一个会呼吸、会反应的整体。

4.2 云上堡垒:云原生安全与零信任架构的现代探险

当业务和基础设施大规模上云,防御的战场发生了根本性的转移。城堡的墙(物理网络边界)变得模糊甚至消失了。你的服务器可能和竞争对手的服务器在同一个物理机架上。传统的以边界为中心的安全模型在这里显得力不从心。云原生安全和零信任,就是为这个新时代设计的蓝图。

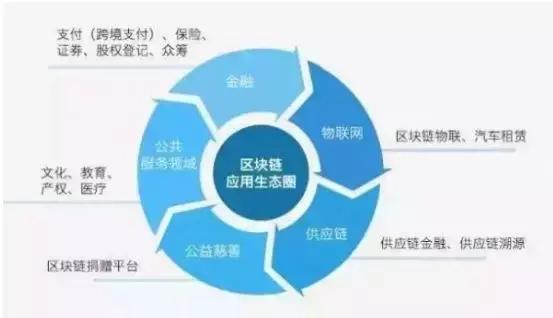

云原生安全:安全是“内置组件”,不是“事后补丁” 在云环境,尤其是使用容器和微服务架构后,一切都变得动态、短暂和自动化。安全必须融入这个生命周期,这就是“DevSecOps”的理念——安全是开发(Dev)和运维(Ops)流程中不可分割的一部分。 - 基础设施即代码(IaC)的安全:你的整个网络、虚拟机、存储桶都是用代码(如Terraform, CloudFormation)定义的。那么,安全审查就必须在代码层面进行。可以在CI/CD流水线中加入静态代码分析工具,自动检查IaC模板是否存在安全配置错误,比如S3存储桶是否被误设为公开可读,安全组是否过于宽松。在代码合并前就发现问题,成本最低。 - 容器安全的全生命周期:容器带来了新的安全维度。你需要关心:

- **镜像安全**:基础镜像是否来自可信源?镜像中的软件是否存在已知漏洞?需要在镜像构建和拉取时进行漏洞扫描。

- **运行时安全**:容器运行后,其行为是否合规?是否尝试提权或访问宿主机敏感目录?像Falco这样的工具,可以像EDR监控主机一样,监控容器的系统调用,定义规则来检测异常行为。

- **编排平台安全**:Kubernetes的配置极其复杂,一个不当的ServiceAccount权限或Pod Security Policy,就可能让攻击者控制整个集群。对K8s的配置进行安全加固和持续审计至关重要。

- 云服务商的责任共担模型:这一点必须清醒认识。云安全是双方的责任。云厂商负责“云本身的安全”(物理设施、虚拟化层、核心服务),而你负责“云内内容的安全”(你的数据、应用程序、身份与访问管理)。很多人把数据放到公有云就以为高枕无忧,其实只是把一部分责任转移了,你自己的责任一点没少。

零信任架构:从“信任但验证”到“从不信任,始终验证” 零信任不是一个具体产品,而是一种安全哲学和架构范式。它彻底抛弃了“内网就是安全的”这种过时假设。其核心原则是:无论访问请求来自网络内部还是外部,在授权访问特定资源之前,都必须经过严格的身份验证和授权检查。 - 身份成为新的安全边界:在零信任模型中,身份(用户、设备、服务)取代了IP地址,成为访问控制的基石。每次访问请求都需要回答几个问题:你是谁?(强身份认证,如多因素认证MFA)你的设备是否健康?(设备合规性检查)你有权访问这个应用吗?(最小权限授权)。 - 微隔离与软件定义边界:传统的网络隔离靠VLAN,比较粗放。零信任倡导微隔离,即在应用或工作负载层面进行精细的访问控制。谷歌的BeyondCorp是经典案例,它让员工在任何地方(公司内网或咖啡馆)访问内部应用,都需要经过同样的强认证和授权流程,内网不再拥有特权。这通常通过软件定义边界(SDP)或零信任网络访问(ZTNA)方案来实现。 - 持续评估与动态策略:授权不是一次性的。零信任系统会持续评估访问会话的风险。比如,用户登录时设备是合规的,但会话中途检测到设备安装了可疑软件,系统可以动态地降低其权限或直接终止会话。

构建云上堡垒,意味着你要同时掌握两套思维:一套是云原生的、自动化的、与开发流程深度集成的安全工程思维;另一套是零信任的、以身份为中心的、无边界的安全架构思维。这听起来很复杂,但你可以从一个点开始。比如,先为所有管理员账户强制启用MFA,这就是向零信任迈出了一大步。或者,在CI/CD流水线里加入一个容器漏洞扫描步骤,这就是实践了云原生安全。

纵深防御体系的构建,没有终极的完成态。它是一场永无止境的旅行,你需要根据业务的变化、威胁的演进、技术的革新,不断地调整和加固每一层防线。从清晰的边界,到流动的云,从信任网络位置,到只信任身份与上下文——这场构建之旅本身,就是网络技术高手从战术执行者向战略设计者蜕变的关键一步。

构建了坚固的纵深防御体系,是不是就可以高枕无忧了?恐怕恰恰相反。这就像建好了一座现代化的城堡,配备了最先进的监控和门禁。真正的挑战,现在才刚刚开始。威胁 landscape 不是一个静态的沙盘,而是一片永不停息、形态变幻的海洋。新的漏洞、新的攻击手法、新的恶意软件家族,每天都在涌现。昨天的安全策略,明天可能就出现了一个盲点。网络技术高手的旅程,从这里开始,从“构建者”转向“狩猎者”与“进化者”。你需要主动出击,在浩瀚的数据中嗅探危险的气息;也需要将自己投入熔炉,通过实践与社区,锻造出应对未知的能力。

5.1 威胁狩猎:主动从日志与流量中嗅探危险气息

等待警报响起,是一种被动的防御。威胁狩猎则是一种主动的安全姿态。它基于一个假设:攻击者已经进来了,只是还没被发现。狩猎者的任务,就是凭借对系统、网络和攻击者行为的深刻理解,主动在日志、网络流量和终端数据中,寻找那些偏离“正常”的蛛丝马迹。这不是简单的查询,而是一场需要想象力、经验和耐心的侦探游戏。

从“已知的未知”到“未知的未知” 威胁情报(TI)是狩猎的起点,它帮你聚焦在“已知的未知”上。比如,情报说某个APT组织最近喜欢用鱼叉式钓鱼邮件,附件是一个带有特定宏的Office文档。你可以立刻在邮件网关日志、终端EDR日志里,搜索相关的发件人模式、附件哈希值或宏行为特征。这是一种相对直接的、基于指标的狩猎。 但高水平的狩猎,往往针对“未知的未知”。你没有具体的情报指标,只有一种模糊的预感或一个假设。例如:“攻击者如果在我们内网站稳了脚跟,他们会怎么横向移动?会不会利用某个我们内部常用的、但配置有缺陷的管理协议?” 这时,你需要自己定义“可疑”是什么。

构建你的狩猎假设 狩猎通常从一个假设开始。这个假设来源于你对自身环境的了解和对攻击技战术(TTPs)的研究。MITRE ATT&CK框架在这里是无价的“攻击者行为百科全书”。你可以浏览它的战术阶段(如初始访问、执行、持久化、横向移动等),然后问自己:“在我的环境里,攻击者如果这么做,会留下什么痕迹?” 几个经典的狩猎假设: - 假设1:存在异常的 PowerShell 执行。PowerShell是攻击者最爱的“活在后”工具之一。你可以搜寻那些由非管理员用户发起的、命令行参数异常复杂或包含编码字符串的PowerShell进程日志。 - 假设2:内部主机在非工作时间进行大量网络连接。正常的办公电脑,深夜应该很安静。如果发现某台机器在凌晨两点,试图连接几十台内部服务器的445端口(SMB),这极有可能是攻击者在进行网络扫描和横向移动。 - 假设3:出现罕见的账户登录行为。一个平时只从办公楼IP登录的普通用户账户,突然从海外IP登录成功;或者一个服务账户,破天荒地出现了交互式登录(如RDP)的记录。

我记得几年前参与过一次应急响应,最初只是发现一台服务器的CPU偶尔异常飙升。常规查杀没发现问题。我们决定以此为起点进行狩猎。通过分析该服务器更长时间段的网络连接和进程树日志,我们发现了一个隐蔽的、每周末定时启动的进程,它会向外发送加密的流量。顺藤摸瓜,最终发现了一个潜伏了数月的挖矿木马,其持久化机制非常隐蔽,绕过了当时的监控规则。那次经历让我深刻体会到,攻击者就像水,总会找到防御的缝隙流进来,而狩猎就是不断发现并堵上这些缝隙的过程。

工具与数据:狩猎者的感官 你的狩猎能力,直接取决于你能接触到多高质量、多细粒度的数据。 - 日志,日志,还是日志:系统日志、应用日志、安全设备日志、DNS查询日志、代理日志……你需要一个中心化的日志管理平台(如ELK Stack, Splunk)来汇聚它们。日志的保留周期要足够长,因为高级攻击的潜伏期可能以月甚至年计。 - 网络流量全捕获(PCAP):有些威胁,只在网络流量中显形。比如,一个已经内存驻留的无文件恶意软件,它不写磁盘,但总要通信。部署网络流量镜像和存储设备,在关键网段保留一段时间的原始流量包。当你有可疑IP或域名时,就能回溯查看完整的通信内容。Wireshark不仅是学习协议的工具,更是狩猎时的“显微镜”。 - 终端行为数据:EDR提供的进程创建、文件操作、注册表修改、网络连接等序列数据,是行为分析的黄金资料。通过关联分析这些行为序列,可以构建出攻击链的完整图谱。

威胁狩猎没有百分之百的成功率,很多时候你会一无所获。但这本身就是价值——排除了一种威胁存在的可能性,或者,更重要的,你在这个过程中加深了对自身网络“正常脉搏”的理解。这种直觉,是任何自动化系统都无法赋予的。

5.2 能力熔炉:CTF竞赛、漏洞研究与安全社区的滋养

技术会过时,工具会迭代,但发现问题的思维和解决问题的能力,是高手真正的内核。这些能力无法仅靠阅读手册获得,它们需要在接近实战的高压环境中锻造,在思想的碰撞中升华。

CTF竞赛:在安全“健身房”里锤炼肌肉 把CTF仅仅看作比赛,就低估了它的价值。它是一个精心设计的、无风险的实战训练场。不同类型的CTF侧重不同方面: - 解题模式(Jeopardy):像一场开卷考试,题目涵盖Web漏洞、逆向工程、密码学、取证分析、杂项等各个方向。你被抛出一个具体的问题场景(比如一个存在漏洞的网站,一个被加密的文件),需要综合运用各种技术和脑洞去解决。这个过程强迫你去学习你原本不熟悉的领域。为了解一道逆向题,你可能不得不快速学习汇编基础和调试器使用;为了一道密码学题目,你可能要去理解一种古老的加密算法原理。这种以目标为导向的、跨领域的学习,效率极高。 - 攻防模式(AWD):这更贴近真实的网络对抗。每个队伍维护着几台存在漏洞的服务,你需要一边尽快修复自己服务的漏洞(打补丁),一边利用漏洞去攻击其他队伍的服务获取分数。这里考验的不仅是漏洞利用能力,更是应急响应、系统加固和持续监控的实战能力。节奏快,压力大,非常锻炼在混乱中保持冷静和快速决策的能力。

参加CTF,输赢不重要。重要的是你遇到了一个前所未见的漏洞利用方式,或者学会了一种新的取证工具技巧。我刚开始打CTF时,面对一堆乱七八糟的流量包和日志文件完全无从下手,但跟着队伍里的前辈一步步分析,慢慢就学会了如何从噪音中提取关键信息。这种模式识别的能力,后来在真实的应急响应中多次帮到了我。

漏洞研究:向深水区探索 如果说CTF是应用已知技术,那么漏洞研究就是探索未知的边界。这听起来很高深,但其实可以从简单开始。 - 从复现公开漏洞开始:CVE数据库里每天都有新漏洞公布。找一个中危或低危的、影响你熟悉软件的漏洞,尝试在本地环境搭建靶场,根据公开的PoC(概念验证代码)或描述去复现它。理解它为什么会产生,如何被触发,补丁又是如何修复的。这个过程能让你深刻理解一类漏洞的根源。 - 代码审计与模糊测试:当你更有经验后,可以尝试阅读开源项目的源代码,寻找潜在的安全问题,比如缓冲区溢出、条件竞争、逻辑缺陷。或者使用模糊测试工具(如AFL),向程序输入大量非预期的随机数据,观察其是否会崩溃或产生异常行为,从而发现潜在的漏洞。找到一个属于自己的漏洞,哪怕只是一个低危的,那种成就感是无可替代的,它标志着你的能力达到了一个新的层次。

安全社区:你不是一个人在战斗 技术之路容易陷入孤岛。安全社区是打破孤岛、连接智慧的桥梁。 - 汲取养分的地方:GitHub上有无数优秀的开源安全工具和漏洞PoC;Twitter上聚集了大量安全研究员,经常第一时间分享最新的威胁发现和技术洞见;像Reddit的r/netsec、国内的安全论坛和博客,充满了高质量的讨论和分析报告。 - 贡献与反馈的循环:不要只做索取者。当你解决了一个棘手问题,或者有了一些心得,尝试写一篇技术博客分享出来。把你的工具代码开源。在社区讨论中提出你的见解或疑问。输出,是最好的学习和巩固方式。而且,你的分享可能会帮助到无数像你当初一样迷茫的新人。社区的价值在于流动,在于碰撞。

持续精进,本质上是一种生活态度。它意味着你接受了网络安全领域永恒的“测不准原理”——没有绝对的安全,只有相对的提升。在动态的威胁 landscape 中导航,你的罗盘是主动狩猎的警觉,你的燃料是持续学习的热忱,而你的海图,则由无数社区同行者共同绘制。这条路没有终点,但每一步,都让你离“高手”的境界更近一点。

走过前面五个站点的漫长旅程,掌握了工具,构建了防御,学会了狩猎,也经历了熔炉的锻造。一个技术高手的轮廓,似乎已经清晰可见。但故事到这里就结束了吗?或许,这恰恰是另一个更宏大故事的开始。当你精通了如何让系统不被攻破,下一个问题自然会浮现:然后呢?保护这一切,究竟是为了什么?技术能力的巅峰,往往不是终点,而是一个岔路口。一条路继续通向技术的更精微处,另一条,则通往一个更广阔、也更复杂的领域——那里不再仅仅关乎代码和协议,更关乎风险、商业、法律和人性。从技术高手到安全战略家,这是一次必要的视野升华。

6.1 超越工具:风险管理、合规与业务融合的更高维度

工具和技术是锋利的剑,但决定剑挥向何方、何时出鞘的,是持剑者的战略头脑。安全工作的终极目标,从来不是追求“绝对安全”这个虚幻的概念,而是管理风险,使其降低到组织可接受的水平。这听起来有点抽象,甚至有点“不技术”,但它决定了安全工作的价值和成败。

从“漏洞”到“风险”的思维跃迁 技术高手看到的是一个SQL注入漏洞,会立刻想到如何利用或修补。而安全战略家看到的,是这个漏洞存在于哪个系统?这个系统处理什么数据?数据的价值有多高?被利用的可能性有多大?可能造成的业务影响(财务损失、声誉损害、法律风险)是什么?修补它需要多少成本?有没有更紧急的风险需要优先处理? 这就是风险管理的核心:风险 = 可能性 × 影响。你的工作不再是简单地堆砌安全产品,而是要进行风险评估,排定优先级,将有限的资源(时间、预算、人力)投入到对业务威胁最大的风险上。你可能需要说服开发团队,为了修复一个高危漏洞而推迟新功能上线;你也可能需要向管理层解释,为什么某个看似“低危”的配置错误,因为其所处的业务环境,实际上构成了重大风险。 我记得参与过一个电商项目的安全评审,发现其支付接口有一个理论上可被利用的时序攻击漏洞,但利用条件极其苛刻。从纯技术角度看,这是个中危问题。但我们进一步评估发现,该接口直接处理每秒数百万的交易,一旦被成功利用,造成的直接财务损失和客户信任崩塌将是灾难性的。最终,这个漏洞被定为最高优先级并得到立即修复。技术是评估的基础,但业务语境赋予了风险真正的重量。

合规:不只是束缚,更是框架与桥梁 很多人把合规(如GDPR、HIPAA、网络安全法、PCI DSS)视为令人头疼的条条框框,是一堆需要打勾的检查表。这固然是它的一面,但换个角度看,合规框架其实是安全工作的“最低纲领”和“通用语言”。它汇集了行业的最佳实践和血泪教训,为你提供了一个现成的、相对全面的安全控制基线。 更重要的是,合规是安全部门与业务、法务、管理层沟通的绝佳桥梁。当你很难向CEO解释“零信任架构”的技术优越性时,你可以说:“为了满足我们即将拓展的欧洲市场的GDPR合规要求,我们必须实现对用户数据更细粒度的访问控制,零信任是当前最可行的技术路径。” 合规要求将安全需求转化为了业务发展的必要条件。理解合规,并巧妙地将安全建设与之结合,是安全战略家必备的“翻译”能力。

成为业务的赋能者,而非绊脚石 这是视野升华中最关键的一步。如果安全团队总是说“不”,总是以阻碍业务创新和敏捷性的形象出现,那么无论技术多强,它都是失败的。安全战略家的目标,是让安全“内置”到业务进程中,成为赋能者。 - 在项目初期就介入:与其在应用上线前进行仓促的、充满对抗的渗透测试,不如在需求分析和设计阶段,就与产品、开发团队坐在一起,进行威胁建模。一起讨论:“我们这个新功能可能会吸引哪些攻击?”“数据流经哪里,该如何保护?” 这叫“Shift Left”(安全左移),将安全考虑提前,成本更低,效果更好。 - 用业务语言阐述安全价值:不要说“我们需要部署一个WAF”。试着说:“为了降低我们线上商城因Web攻击导致的业务中断风险,并满足支付卡行业的安全标准,建议引入Web应用防火墙,预计可以将常见攻击导致的页面篡改和数据泄露事件减少70%以上。” 后者清晰地关联了投入、风险和业务收益。 安全工作的成功,越来越取决于你能否理解公司的业务目标,并证明安全是达成这些目标不可或缺的一部分,而不仅仅是一个成本中心。

6.2 未来路线图:AI安全、量子计算与未知挑战的召唤

站在当下的高点眺望未来,地平线上有几朵特别引人注目的云彩,它们正在重塑整个安全 landscape 的样貌。对于有志于成为战略家的人,这些不仅是技术挑战,更是塑造未来安全格局的战略机遇。

AI安全:矛与盾的双重加速 人工智能,特别是生成式AI,正在被同时用于攻击和防御两端,而且都在以惊人的速度进化。 - AI赋能的攻击:这已经不再是理论。攻击者利用AI生成高度逼真、难以辨别的钓鱼邮件和钓鱼网站;用AI自动化探测目标系统弱点,生成漏洞利用代码;甚至用AI模拟人类对话,进行更复杂的社交工程攻击。攻击的规模、速度和精准度都将大幅提升。 - AI驱动的防御:这同样是我们的武器。AI可以分析海量日志和网络流量,以远超人类的速度发现异常模式和潜在威胁(这正是高级威胁狩猎的自动化延伸)。它可以预测攻击路径,自动生成应急响应预案,甚至动态调整防御策略。未来的安全运营中心(SOC),分析师可能更多是在管理和训练AI模型,处理AI筛选出的高价值警报。 这里的战略思考在于:我们如何负责任地发展和使用AI安全工具?如何防止AI本身成为新的攻击面(如对抗样本攻击、模型数据投毒)?AI的决策过程往往是个“黑箱”,这在涉及法律取证和合规审计时,会带来新的挑战。驾驭AI,而不被其反噬,是下一代安全领导者的核心课题。

量子计算:悬在公钥密码学头上的“达摩克利斯之剑” 这是一个已知的、正在倒计时的重大威胁。当前互联网安全的基石——RSA、ECC等非对称加密算法,在理论上无法抵御足够强大的量子计算机的攻击。这意味着,今天被量子计算机记录下来的加密通信,在未来可能被轻易解密。虽然大规模可用的量子计算机可能还需要数年甚至更久,但“先现在收集,后未来解密”的攻击模式已经构成现实威胁。 这要求安全战略家必须具备前瞻性。现在就需要开始规划“后量子密码学”的迁移路线图:评估哪些系统和数据是长期敏感的,需要优先保护;跟踪和测试新的、能抗量子攻击的密码算法标准;并开始考虑如何与合作伙伴、供应链一起,完成这个浩大而必须的工程。这不是一个单纯的技术切换,而是一个涉及整个IT生态系统的战略转型。

未知的挑战与永恒的人性 技术会变,威胁形态会变,但有些东西可能不会变。比如,人依然是安全链条中最薄弱也最关键的一环。无论AI多强大,社会工程学攻击依然会找到新的伪装。未来的安全战略,必须包含更深入、更持续、更巧妙的人员安全意识培养和文化建设。 同时,物联网、太空互联网、生物技术与IT的融合……新的领域不断打开,每一个都伴随着全新的、我们尚无法完全想象的安全挑战。安全战略家的视野,必须保持开放和谦逊。你过去所精通的技术,可能只是应对未来挑战的一块拼图。

从技术高手到安全战略家,不是抛弃技术,而是将技术置于一个更宏大的棋盘之上。你手中的武器,从单一的刀剑,变成了包含风险计算、商业逻辑、法律框架和人性洞察的复合工具。这条路同样没有终点,它要求你既是深邃的技术专家,也是敏锐的商业分析师,还是耐心的沟通者。但正是这种复合的视野,能让安全从一项后台支撑职能,真正成长为驱动业务稳健前行的核心战略力量。未来的召唤已经响起,是时候重新整理行囊,再次启程了。