黑客多久能学会?从入门到精通的完整路线图与时间规划

“黑客多久能学会?”

这个问题,我猜你在搜索引擎里输入它的时候,心里可能既充满好奇,又带着一丝焦虑。你想得到一个确切的数字,比如“六个月”或者“一年”,好让自己心里有个底。我得说,这种心情我完全理解。几年前,当我第一次对屏幕上那些看似神秘的命令行产生兴趣时,我也问过一模一样的问题。

但答案可能会让你有点意外:这个问题本身,或许就问错了方向。

“学会黑客”不像考驾照,没有一个固定的课时和统一的发证日期。它更像学习一门乐器,或者掌握一项运动。有人天赋异禀,加上每天苦练八小时,可能进步神速;也有人把它当作业余爱好,慢慢琢磨,享受其中探索的乐趣。两者路径不同,但都能抵达属于自己的“会”的境界。

所以,在纠结时间长短之前,我们不妨先花点功夫,把“黑客”和“学会”这两个词本身掰开揉碎,看看它们到底意味着什么。这能帮你建立一个更健康、也更实际的起点。

1.1 “黑客”的定义:从技术专家到安全研究员

一提到“黑客”,你的脑海里会浮现出什么画面?是电影里戴着兜帽在暗室里快速敲击键盘的神秘人物,还是新闻中攻击网站、窃取数据的犯罪分子?

这些都是被流行文化严重扭曲的刻板印象。真正的“黑客”(Hacker)内核,其实是一种解决问题、探索系统极限的思维方式和创造力。最早的黑客群体,指的是一群痴迷于计算机技术、乐于分享和构建的极客。他们钻研系统如何运作,并热衷于找出更巧妙、更高效的方法来完成事情。

如今,在网络安全领域,我们更常谈论的是 “白帽黑客”或“安全研究员” 。他们的核心技能不是破坏,而是理解、分析并最终加固系统。就像一座建筑的安全检查员,他们的工作是找出设计中的薄弱环节,并给出修复方案,防止被恶意利用。

所以,当我们说“学会黑客”,我们本质上是在讨论:如何培养一种深入理解计算机系统、网络和软件如何工作的能力,并运用这种能力来识别和防御潜在的安全风险。这是一门需要深厚知识积累和严谨逻辑的技艺,远非几个炫酷工具那么简单。

1.2 “学会”的衡量标准:从入门到精通的不同阶段

“学会”是一个极其模糊的状态。你会用Python打印“Hello World”叫学会编程吗?能按照教程用某个工具扫描出一个漏洞叫学会渗透测试吗?

显然不是。学习网络安全,更像攀登一座没有绝对顶峰的山。我们可以大致划分几个营地:

- 入门/认知阶段: 你知道了基本概念,比如什么是IP地址、TCP/IP协议,能看懂简单的代码,明白常见的漏洞(如SQL注入)大概是怎么回事。你能在指导下一步步完成一个简单的靶场练习。

- 胜任/实践阶段: 你可以独立完成一项相对完整的任务,比如对一个授权的测试环境进行基础的渗透测试,并撰写一份结构清晰的报告。你能举一反三,遇到新工具或新漏洞类型,能通过查阅资料快速上手。

- 精通/专家阶段: 你不仅知其然,更知其所以然。你能挖掘未知的漏洞(0day),深入分析复杂的恶意软件,设计安全架构,或在某个细分领域(比如物联网安全、区块链安全)成为公认的专家。

你问“多久能学会”,首先得想清楚,你期望抵达哪个“营地”。对大多数人而言,设定“在6-12个月内达到入门偏上的水平,能够进行基础的实践操作”是一个合理且可衡量的初始目标。

1.3 核心观点:时间因人而异,但路径可以规划

聊到这里,我想分享一个我观察到的现象。我见过计算机科班出身的学生,因为基础扎实,三个月就能在CTF比赛中崭露头角;也见过一位从市场营销转行过来的朋友,他花了近两年时间,从零开始啃编程和网络知识,现在成了一家公司的优秀安全工程师。

他们的时间线天差地别,但成功路径却有共同点:他们都找到了一条适合自己的、系统性的学习路径,并保持了惊人的持续行动力。

所以,关于“黑客多久能学会”最真诚的答案是:我不知道你需要具体多少天,但我知道,一个清晰的地图和持续的行走,远比纠结于里程数更重要。

时间是一个因变量,它取决于你的起点、你的投入、你的方法,以及你想去的方向。而这些东西,恰恰是我们可以规划和优化的。

在接下来的章节里,我们就来一起绘制这张地图。我们会拆解影响你学习速度的关键因素,规划一条从零开始的可行路径,并聊聊如何避开那些常见的坑。别担心,这条路虽然不短,但每一步的风景,都值得期待。

好了,聊完“是什么”和“为什么”,我们现在得面对那个最实际的问题了:到底哪些东西,在真正拖慢或者加快我的学习速度?

别再笼统地问“要多久”了。这就像问“从北京开车到上海要多久”一样——你得看开什么车、走哪条路、路上堵不堵,还有司机自己的水平。学黑客技术,也是这个道理。时间不是一个孤立的数字,它是多个因素共同作用的结果。

我们把这些因素摊开来看,你或许就能更客观地评估自己的情况,甚至找到可以发力的突破口。

2.1 个人基础:计算机、网络、编程知识的起点

这是最硬核、也最没法回避的一点。你的起跑线在哪里?

- 如果你是一名计算机专业的在校生,或者有几年开发经验。 那么恭喜你,你已经拥有了最宝贵的资产:对系统如何运作的直觉。你理解数据如何在网络中流动,知道程序在内存中是什么样子,能读懂代码的逻辑。这时候,学习安全技术更像是在已有的知识框架上,增加一个“攻击视角”的维度。你学起来会快很多,因为很多原理是相通的。我记得我刚开始学Web安全时,因为有前后端开发的经验,理解SQL注入、XSS这些漏洞几乎就是一瞬间的事——因为我立刻能想象出代码在哪里拼接,数据在哪里被错误地信任。

- 如果你是完全的零基础,来自文科或其他毫不相干的领域。 那么你需要正视一个现实:你得先花时间“修路”,然后才能“跑车”。你需要同时学习三门“外语”:计算机的语言(操作系统)、网络的语言(协议)、和机器的语言(编程)。这不是不可能的任务,我见过太多成功转行的例子,但这意味着你的第一阶段(基础构建)需要投入更多的时间和耐心。你的学习曲线在初期会平缓一些,但一旦基础打牢,后面的加速也会非常明显。

所以,在估算时间前,请诚实地评估自己的知识地图。缺了哪块,就得在计划里为它留出额外的时间。

2.2 学习投入:每日/每周可支配的专注学习时间

这是最容易被低估,也最关键的变量。一天能投入一小时,和一天能投入四小时,长期积累下来的差距是指数级的。

但这里说的“投入”,不是指手机放在旁边、一边刷视频一边看教程的“物理时间”。而是高度专注、心流状态下的“沉浸时间”。

- “周末战士”模式: 每周只有周末能抽出大块时间学习。这种模式的问题在于,知识的热度很难保持。周一到周五,之前学的东西可能已经凉了一半,周末又得花时间重新“加热”。学习周期会被拉得很长。

- “每日微习惯”模式: 哪怕每天只能保证一小时,但雷打不动,日日坚持。这种模式的力量超乎想象。它能保持知识的连贯性,让学习变成一种肌肉记忆。一年下来,这就是365个小时的深度投入。

我个人的体会是,网络安全的知识点非常琐碎且关联性强。像打游戏一样,每天登录做做日常任务,远比一次性爆肝一个周末然后弃坑一周,要有效得多。你能保持手感,也能让新知识更自然地嵌入到你已有的认知网络里。

2.3 学习方法:系统课程、实践项目与社区互动的效率

怎么学,比学多久有时更重要。低效的努力,只是用战术上的勤奋掩盖战略上的懒惰。

- 碎片化信息收集 vs. 系统性知识构建: 今天看一个“五分钟学会XSS”的短视频,明天读一篇“十大黑客工具”的公众号文章。这能带来一种“我在学习”的充实感,但留下的只是一地零散的碎片。你无法把它们拼成一张完整的地图。真正高效的方法,是找到一门结构化的课程或一本体系化的书籍,从头到尾,像修一门大学课程一样把它学完。这能帮你建立骨架,之后碎片化的信息才能有所依附。

- 被动观看教程 vs. 主动动手实践: 这是新手最容易掉进去的坑。看着视频里老师行云流水地操作,感觉一切都好简单。但一旦自己打开虚拟机,面对一个空白命令行,脑子可能一片空白。网络安全是一门绝对的手艺,必须亲手去碰、去试、去失败。 搭建一个自己的漏洞实验环境(比如用DVWA),去攻克一个在线靶场(比如OverTheWire, HackTheBox),哪怕一开始完全摸不着头脑,被迫去查资料、问问题,这个挣扎的过程,才是知识内化的唯一途径。

- 闭门造车 vs. 社区互动: 独自学习很容易卡在一个问题上几天都出不来,耗尽热情。去GitHub上看看别人的安全工具源码,在Stack Overflow、Reddit的r/netsec或者国内的安全论坛上提问或只是围观讨论,甚至尝试为开源项目提交一个文档修正。融入社区,能让你发现自己不是一个人在战斗,也能从别人的问题和解决方案中学到意想不到的东西。

方法对了,时间才能产生复利。

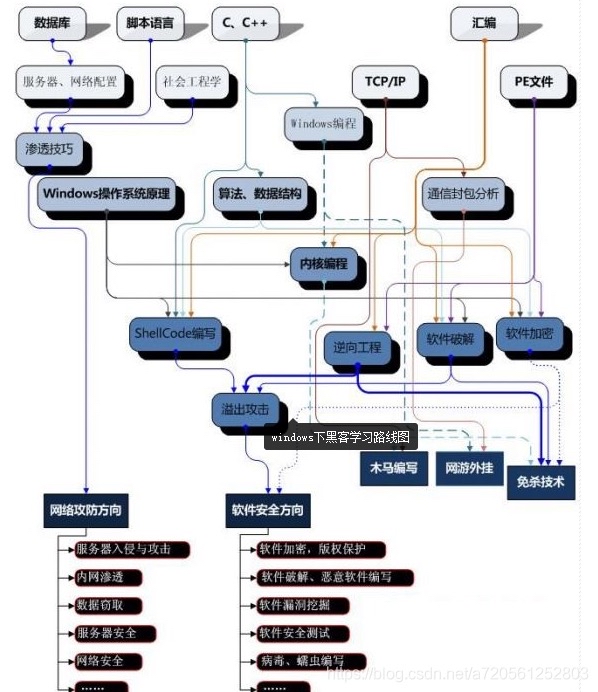

2.4 目标方向:Web安全、逆向工程、渗透测试等不同领域的差异

最后,你想学成的“黑客”,具体是哪个工种?不同的领域,入门的门槛和深造的路径长度截然不同。

- Web安全: 这可能是目前最主流、学习资源最丰富的方向。它和应用开发结合紧密,入门相对直观(能看到网页,能理解表单、会话这些概念)。从OWASP Top 10入手,路线比较清晰。但它的深度同样可怕,深入到代码审计、框架漏洞挖掘,需要极强的耐心和细心。

- 逆向工程与恶意软件分析: 这个领域更“底层”,需要你对操作系统、汇编语言、程序编译链接有深刻的理解。它像侦探工作,面对的是已经编译好的、充满迷惑性的二进制文件。入门门槛较高,初期的挫败感会很强,但一旦入门,其技术壁垒也更高。

- 渗透测试/红队: 这是一个更综合的方向。你需要对Web、系统、网络、甚至社会工程学都有所了解,目标是模拟真实攻击者的思路和方法。它要求知识面广,且特别强调工具链的使用、攻击流程的思维和报告撰写能力。

- 移动安全(Android/iOS)、物联网安全、工控安全等: 这些是更垂直的细分领域。通常需要在掌握一定通用基础后,再深入学习特定平台的知识。它们可能比较小众,但竞争也相对不那么激烈。

选择一个你真正感兴趣的方向,会让漫长学习路上的枯燥时刻变得容易忍受一些。而且,不同的方向,你投入的“基础建设”时间也会不同。想搞逆向,可能花在学C/C++和汇编上的时间就要多得多。

把这些因素放在一起看,你大概就能明白,为什么没有一个统一的时间表了。一个有着良好基础、每天能专注三小时、跟着系统课程并沉迷于打靶场、目标明确指向Web安全的学习者,他的速度和一个零基础、每周只能碎片化学习、还没找到方向的爱好者,是完全不同的。

但别灰心。分析这些因素的目的,不是为了让你认命,恰恰是为了让你夺回掌控权。基础差,就早点开始补;时间少,就提升单位时间的效率;方法乱,就立即调整策略;方向模糊,就多去尝试和了解。

时间只是一个记录结果的刻度,而你的行动,才是推动刻度的那只手。

看完了那些影响因素,你可能有点头大——变量这么多,我到底该从哪里开始第一步?别急,我们现在就来画一张地图。一张给从零开始的你,相对清晰、有里程碑的路线图。

我得先泼点冷水,但也给足希望:这条路没有捷径,但每一步都算数。下面给出的时间预估,是基于“有一定学习投入、方法得当”的假设。它更像是一个参考坐标,帮你检查自己走到了哪个区域,而不是必须遵守的列车时刻表。

3.1 第一阶段:基础构建(约3-6个月)

这个阶段,你的目标不是成为黑客,而是成为一个“合格的计算机用户”。听起来有点平淡,对吧?但万丈高楼,地基决定它能盖多高。跳过这里,后面的学习会像在流沙上盖房子。

3.1.1 计算机网络与操作系统原理

别被“原理”吓到。你不需要像教科书一样背下所有细节,但要理解“故事”是如何发生的。

网络层面: 当你在浏览器输入www.google.com按下回车后,到底发生了什么?数据包是怎么一层层打包、寻址、路由,最后到达目的地的?了解IP、TCP/UDP、HTTP/HTTPS这些核心协议的基本思想。试着用Wireshark抓个包看看,虽然一开始像看天书,但那种“哦,原来我的聊天信息是这样裸奔的”感觉,很奇妙。

系统层面: 理解进程和线程是什么,内存是怎么被分配和管理的,文件权限(尤其是Linux下的rwx)为什么重要。这些概念,是未来理解漏洞利用(比如缓冲区溢出)和权限提升的基石。

3.1.2 一门编程语言入门(如Python) 选Python,是因为它在安全领域太通用了——写脚本自动化任务、开发小工具、分析数据,都离不开它。这个阶段,你不需要成为算法大师。你的目标是:能用代码让计算机帮你完成重复性的工作。 学会基础语法、数据结构、文件操作、网络请求。尝试写一个爬取网页标题的小脚本,或者一个批量重命名文件的工具。当你第一次用几行代码省下半小时手工劳动时,你会爱上这种感觉的。

3.1.3 Linux环境基本使用 Windows很友好,但安全领域的工具和服务器,大量生活在Linux世界里。你需要和它做朋友。 从在虚拟机里安装一个Ubuntu开始。强迫自己用命令行去完成一切:导航目录、管理文件、安装软件、查看进程。一开始会磕磕绊绊,总想退回图形界面。但坚持一周,你会发现命令行的效率高得惊人。理解基本的shell操作,是你未来操控各类安全工具的必备技能。

这个阶段可能会有些枯燥,像在练扎马步。我记得自己最初学Linux命令时,恨不得把常用命令写在便利贴上贴满显示器。但回头再看,没有那段时间的适应,后面的一切都会寸步难行。

3.2 第二阶段:安全技术入门(约6-12个月)

地基打好了,现在可以开始搭建“安全”这栋建筑的主体结构了。从这个阶段开始,你会真正接触到那些“酷炫”的黑客技术,也是兴趣最容易爆发的阶段。

3.2.1 Web安全基础(OWASP Top 10)

这是入门的最佳切入点之一。OWASP Top 10就像一个“最常见漏洞排行榜”,是你的必修课。

不要仅仅记住名字。针对每一项(比如SQL注入、跨站脚本XSS、失效的访问控制),你需要:

1. 理解原理: 它为什么会产生?是程序员的哪个逻辑疏忽导致的?

2. 手动复现: 在DVWA这样的漏洞实验环境里,亲手利用它。看着那个脆弱的登录框被你用一句' or '1'='1绕过时,原理就从概念变成了肌肉记忆。

3. 学会防御: 知道怎么修,才算是真正懂了怎么攻。了解参数化查询、输入输出编码这些基本防御手段。

3.2.2 渗透测试基础工具与流程 现在你知道了漏洞是什么,接下来学习如何像侦探一样系统性地寻找它们。 工具链: 熟悉Nmap(端口扫描)、Burp Suite / OWASP ZAP(Web代理抓包与攻击)、Metasploit(漏洞利用框架)这些行业标准工具的基本使用。别贪多,先精通一两个。工具是手臂的延伸,但大脑才是核心。 流程思维: 建立一个简单的流程概念:信息收集 -> 漏洞扫描 -> 漏洞利用 -> 权限维持 -> 报告。可以跟着一个简单的渗透测试视频,从头到尾完成一次对靶机(比如Metasploitable)的测试。这个过程会让你把零散的知识点串联起来。

3.2.3 漏洞原理与基础利用 把Web安全的经验稍微拓宽。去了解一些经典的、有代表性的漏洞类型。 比如缓冲区溢出的基本概念(不用一开始就深究堆栈平衡),或者反序列化漏洞的逻辑。可以去尝试一些入门级的CTF题目,或者像“Pwnable.kr”这类非常基础的挑战。目的不是现在就成为专家,而是开阔眼界,明白安全世界的攻击面有多广。

这个阶段,你会经历大量的“Aha! Moment”(顿悟时刻)。但也会遇到无数卡住你的地方。我的建议是,卡住时别死磕超过两小时,大胆地去搜索引擎、论坛提问。你会发现,你遇到的99%的问题,前人都遇到过。

3.3 第三阶段:专项深入与实践(1年以上)

走到这里,你已经“入门”了。你有了自己的知识骨架,知道如何继续学习。接下来的路,更个性化,也更漫长——这是一场从“爱好者”向“从业者”或“专家”的蜕变。

3.3.1 选择细分领域进行深耕 是时候做选择题了。基于之前的接触,你对哪个方向更有感觉? 痴迷于在二进制世界里逆向破解?那就深入学C/C++、汇编、使用IDA Pro/Ghidra,去分析真实的恶意软件样本。 享受在Web应用里“挖洞”的乐趣?那就深入研究现代前端框架(React, Vue)的安全、学习代码审计,尝试去挖一些开源项目的漏洞。 * 喜欢模拟真实攻击的全局观?那就系统学习内网渗透技术、横向移动方法、持久化手段,并练习撰写专业的渗透测试报告。

选择一个坑,扎下去。这个阶段,深度比广度更重要。

3.3.2 参与CTF比赛或漏洞赏金计划 这是检验和提升实力的最佳战场。 CTF(夺旗赛): 无论是线上赛还是线下赛,它都能在极短时间内逼你调用所有知识,并快速学习新东西。团队赛还能让你学到如何与他人协作。 漏洞赏金(Bug Bounty): 在合规的平台(如HackerOne, Bugcrowd)上,对真实的厂商项目进行测试。这不仅是为了奖金,更是体验完整的、负责任的安全研究流程:发现漏洞、清晰描述、提交报告、与厂商沟通。哪怕一开始提交的都是低危或无效报告,这个过程的价值也远超任何模拟环境。

3.3.3 构建个人知识体系与实战经验 学习开始从输入转向输出。 建立知识库: 用笔记软件(如Obsidian, Notion)系统地整理你的学习笔记、漏洞分析报告、工具使用心得。把它变成你的“第二大脑”。 输出内容: 尝试写技术博客,公开你的学习路径和解题思路。教是最好的学。当你试图向别人解释一个复杂概念时,你会发现自己理解上的模糊点。 * 积累实战经验: 这可能是最难的。可以尝试找一份安全相关的实习,或者参与一些开源安全项目的贡献。真实的网络环境永远比靶场复杂,处理这种复杂性,是成长为高手的关键一步。

这个阶段没有明确的终点。网络安全的技术每天都在更新,新的攻击手法层出不穷。所谓“学会”,在这里的含义变成了“具备了持续学习和适应新威胁的能力”。

这张路径图,希望能给你一些方向感。别太纠结于每个阶段的具体月份数字。重要的是,你是否在正确的方向上持续移动。

也许你会在第一阶段停留更久,因为白天工作实在太累;也许你在第二阶段某个点爆发,进步神速。这都没关系。每个人的时钟走得不一样快。

关键是把那个巨大的、令人望而生畏的“学会黑客”的目标,拆解成眼前这一周、这一天可以完成的一个个小任务:今天理解HTTP协议,明天搞定Python的requests库,后天在DVWA上成功完成一次盲注。

路是一步一步走出来的。你的时间,就藏在你接下来的每一次专注和动手之中。

走过了前面的路径规划,你可能已经摩拳擦掌,准备大干一场了。但先别急,工欲善其事,必先利其器。方法和资源,往往决定了你是在“勤奋地原地踏步”,还是在“有效地向前奔跑”。

这一章,我们不谈具体技术,聊聊那些能让你的学习过程事半功倍的“心法”和“弹药库”。

4.1 建立系统性知识框架:避免碎片化学习

我们生活在一个信息爆炸的时代,尤其是安全领域,每天都有新的漏洞、工具、文章冒出来。很容易陷入一种“收藏家”心态——疯狂收藏文章、视频,感觉自己学了很多,但关上浏览器,脑子里还是一团浆糊。

碎片化信息是零食,系统化知识才是正餐。 零食可以解馋,但吃多了会营养不良。

我的建议是,以一本经典的、公认的好书,或者一个完整的大学公开课大纲作为你的“主干”。比如,你想学Web安全,那就把《白帽子讲Web安全》这样的书从头到尾啃一遍,把它作为你的知识树的主干。然后,你在网上看到的那些零散的博客文章、漏洞分析,都是这棵树上长出的枝叶。你把新的知识点,有意识地挂靠到主干相应的章节下。

这样做的好处是,你的知识是成体系的,是互联的。当遇到一个新漏洞时,你能立刻反应出它属于哪个大类(比如输入验证问题),和之前学过的哪种漏洞(比如SQL注入)原理相似。而不是脑子里散落着一堆互不关联的“奇技淫巧”。

我记得自己早期就是碎片化学习的受害者,看了三年资料,感觉什么都懂一点,但被问到一个具体问题,却总是说不透彻。后来下决心用三个月时间系统读完一本基础教材,才感觉那些碎片终于被串成了项链。

4.2 实践为王:搭建实验环境与攻克靶场

网络安全,是一门极度依赖动手的学科。你看一百遍游泳教程,不下水永远学不会。这里的“水”,就是你的实验环境。

别再犹豫,今天就去搭一个。 它不需要多豪华。 1. 本地虚拟机: 用VirtualBox或VMware,装一个Kali Linux(攻击机),再装几个“靶机”(比如Metasploitable, DVWA, OWASP WebGoat)。这是最安全、最可控的沙盒。 2. 在线靶场: 如果觉得配置本地环境麻烦,直接去在线平台。HackTheBox 和 TryHackMe 是绝佳的起点。它们提供了从入门到精通的阶梯式挑战,环境都是现成的,点开就能用。尤其是TryHackMe,它的学习路径(Learning Paths)设计得非常友好,像打游戏做任务一样。 3. 自己“造靶子”: 当你对某个漏洞原理熟悉后,可以尝试用Python/ PHP写一个包含该漏洞的简单程序,然后自己再去攻击它。这个过程能让你从创造者的角度理解漏洞,印象会深刻十倍。

把“动手”变成一种条件反射。学到一个新概念,第一反应不是去背定义,而是“我能不能在环境里把它复现出来?”。

4.3 社区与导师:如何利用论坛、开源项目加速成长

闭门造车,效率极低。安全是一个高度依赖社区共享精神的领域。

- 学会提问: 遇到问题,Stack Overflow、Reddit的 r/netsec 和 r/AskNetsec、国内的看雪论坛、先知社区都是好地方。但提问前,请务必先搜索,并清晰地描述你的问题、环境、已经尝试过的步骤和错误信息。一个描述清晰的问题,更容易得到高手耐心的解答。

- 阅读漏洞报告: 去HackerOne、Bugcrowd的公开报告页面,看那些顶尖黑客是怎么发现漏洞的,报告是怎么写的。这是学习真实世界攻击思路的免费金矿。

- 参与开源项目: 在GitHub上找一些安全相关的开源工具(比如扫描器、代理工具),尝试去阅读它的代码,甚至提交一个小的bug修复或功能改进。这个过程能极大地提升你的代码审计和工程协作能力。

- 寻找“影子导师”: 你可能没有一位手把手教你的现实导师,但你可以有很多“影子导师”。在Twitter、博客上关注一些你敬佩的安全研究员,看他们在研究什么,分享什么。他们的关注点,往往就是行业的风向标。

不要害怕暴露自己的“无知”。在正确的社区里,提出一个经过思考的初级问题,远比假装什么都懂更能赢得尊重和帮助。

4.4 推荐学习平台与经典书目

最后,分享一些我个人和社区普遍认为“经受了时间考验”的资源。它们是你的武器库里的基础装备。

学习平台: TryHackMe: 对新手最友好,引导性强,房间(Room)分类清晰。 HackTheBox: 挑战性更强,社区活跃,是进阶的必由之路。 PortSwigger Web Security Academy (Burp Suite官方): 学习Web安全的绝佳免费资源,实验室与理论结合得非常好。 Coursera / edX: 可以找到“网络安全”相关的系统化大学课程,如马里兰大学的“Cybersecurity Specialization”。

经典书目(不必全读,选一两本作为主干): 《白帽子讲Web安全》(吴翰清):Web安全入门经典,语言通俗。 《黑客攻防技术宝典:Web实战篇》(Dafydd Stuttard, Marcus Pinto):Web渗透的百科全书,内容极深,适合作为参考书。 《深入理解计算机系统》(CSAPP):夯实计算机基础的“神书”,对后期理解底层漏洞至关重要(但较难)。 《Python黑帽子:黑客与渗透测试编程之道》(Justin Seitz):教你用Python做安全工具,实践性强。 * 《Metasploit渗透测试指南》:学习这个经典框架的权威参考。

资源永远在更新,这份列表也会过时。但选择资源的逻辑不会变:优先选择那些被广泛推荐、有系统性的、能让你动手的内容。

学习网络安全,有点像在黑暗中拼一幅巨大的、且图案不断变化的拼图。系统性的知识框架是你的拼图底板,动手实践是你拼接的动作,社区和资源是照亮局部的灯光和现成的拼图块。

用好这些策略,你的那幅拼图,会完成得更快、更完整。

聊完了高效学习的方法,我们得面对一个现实:这条路并不平坦,沿途布满了容易让人摔跤的坑。很多人兴致勃勃地开始,却在这些误区里消耗了热情,浪费了时间,甚至走错了方向。

这一章,我们就像朋友聊天一样,盘点几个最常见的“坑”。提前看清它们,或许能让你走得更稳、更远。

5.1 误区一:只学工具使用,不学底层原理

这是新手最容易掉进去,也最危险的一个坑。它的诱惑力太大了。

你跟着教程,用sqlmap自动跑出了一个注入点,用nmap扫出了一堆端口,用某个一键化的漏洞利用工具拿到了权限。屏幕上的成功提示让人兴奋,感觉“黑客技术”唾手可得。

但工具是别人的剑,原理才是你铸剑的炉。 你只是在挥舞一件不知道如何打造、也不明白为何锋利的武器。

- 后果是什么? 当工具失效、环境变化、遇到一个非标准的目标时,你会立刻束手无策。你无法理解漏洞产生的根本原因(比如,为什么参数化查询能防御SQL注入?),也就无法在代码审计或防御体系建设中发挥作用。你的能力天花板会非常低,永远停留在“脚本小子”的层面。

- 怎么避坑? 每学会使用一个新工具或利用一个新漏洞,强迫自己多问几个“为什么”。用

sqlmap成功了,就去手动尝试构造一个联合查询注入的Payload,理解它的每一步。用扫描器扫出了漏洞,就去读一读相关CVE的描述和原理分析。把“搞明白”的优先级,放在“搞定了”之前。

我见过太多人,工具列表记得滚瓜烂熟,但被问到TCP三次握手和DDoS攻击的关系时,却一脸茫然。这就像只会开车,却不懂发动机原理,车一旦抛锚就毫无办法。

5.2 误区二:急于求成,忽视基础建设

“黑客多久能学会?”——问出这个问题的人,心里往往藏着一份焦虑,希望得到一个“三个月速成”的魔法答案。这种心情可以理解,但网络安全领域,最忌讳的就是“速成”心态。

很多人跳过计算机网络、操作系统、编程语言这些“枯燥”的基础,直接扑向炫酷的渗透测试视频。结果就是,学Web安全看不懂HTTP协议,学逆向工程读不懂汇编指令,整个过程像在迷雾中摸索,事倍功半。

基础不是高楼的地基,而是你呼吸的空气。 它无形,但无处不在,决定了你能走多高。

- 一个真实的感受: 我最初学缓冲区溢出,怎么都理解不了那个“跳转地址”到底是怎么覆盖、怎么计算的。后来回头恶补了几天汇编语言和内存管理的基础概念,再回头看,一切都豁然开朗。之前卡住我的不是漏洞本身,而是我脚下知识的虚空。

- 如何调整心态? 把学习想象成玩一个开放世界RPG游戏。直接去打终极Boss(高级漏洞利用)你只会被秒杀。你需要先去新手村(计算机基础)做任务、攒经验、升级技能。这个过程无法跳过,但它决定了你后期打怪的爽快度和可能性。耐下性子,享受“升级”的过程本身。

5.3 误区三:混淆黑客技术与非法行为

这可能是一个最需要警惕,也最需要厘清的概念。在公众语境和部分影视作品里,“黑客”常常与“犯罪者”划上等号。这种混淆,不仅危险,而且狭隘。

黑客精神的核心是好奇、探索与创造,是理解系统如何运作并推动其变得更好。 未经授权访问他人系统、窃取数据、进行破坏,这是“骇客”(Cracker)行为,是犯罪。

- 清晰的边界: 你的实验室,是虚拟机、在线靶场、以及你拥有明确书面授权进行测试的系统(如公司内网、漏洞赏金项目中的范围)。除此之外的任何系统,法律的红线都清晰可见。

- 道德选择: 你学到的强大技术,是一把双刃剑。可以用来发现隐患、加固防御,也可以用来牟取私利、造成伤害。在很早的时候,你就需要建立自己的道德框架。记住,技术本身没有善恶,但使用技术的人有。

5.4 重要提醒:法律、道德与职业发展的红线

顺着上面的误区,我们必须严肃地谈几条绝对不能触碰的红线。

- 法律红线: 《网络安全法》、《刑法》中关于非法侵入计算机信息系统、破坏计算机信息系统等条款,不是摆设。一次出于“好奇”的未经授权测试,可能就会留下案底,彻底断送你在任何正规行业的职业生涯。永远不要抱有侥幸心理。

- 道德底线: 即使是在授权测试中,也有规则。比如,不能查看、下载、篡改与测试目标无关的个人隐私数据和业务数据。你的目标是发现漏洞,而不是窥探数据。这份职业需要高度的自律和信任。

- 职业发展关联: 正规的企业招聘安全工程师,背景调查是常规流程。一个不清白的历史,无论你技术多强,都会被一票否决。这个圈子其实很小,口碑和声誉至关重要。爱惜自己的羽毛,从第一天学习开始。

一个假设性的例子: 你通过技术手段发现了家附近一个Wi-Fi路由器的漏洞。正确的做法是,如果可能,友善地告知管理员(或许就是你的邻居)。错误的、危险的做法是,连接上去并浏览别人的网络流量。前者可能开启一段技术交流,后者则可能开启一场法律纠纷。

学习网络安全,本质上是在学习一种强大的“超能力”。而我们知道,能力越大,责任越大。明确这些误区与红线,不是为了吓唬你,而是为了让你的能力,能用在真正闪光、且安全的地方。

走稳了,才能跑得快,飞得高。

聊了这么多,从“学会”的定义,到学习路径,再到要避开的坑,我们好像一起走完了一张长长的地图。现在,我们站在这个阶段的终点,或许也是你个人旅程的真正起点。是时候回头看看,再往前望望了。

地图画得再详细,路终究要自己一步一步去走。而这条路,没有真正的终点。

6.1 回顾核心:时间取决于持续的行动与迭代

让我们回到最初那个问题:“黑客多久能学会?”

你现在应该明白了,这个问题没有标准答案。它不像考驾照,规定必须学满多少课时。三个月有人能入门找到第一份初级工作,三年也有人还在原地打转。

核心的变量,从来不是时间本身,而是你在时间里的“动作密度”和“迭代速度”。

- 动作密度: 你是一周心血来潮学10小时,然后搁置半个月,还是能保持一个稳定、持续的投入节奏?后者带来的累积效应是指数级的。我记得自己刚开始学的时候,哪怕每天只有一小时,也强迫自己要么读几页书,要么在靶机上完成一个小目标。那种“每天都在前进一点点”的感觉,是抵抗焦虑最好的药。

- 迭代速度: 学了一个新概念,你是看过就算,还是立刻去实践、验证、犯错、然后搞懂?从“知道”到“会用”,中间隔着一片叫“实践”的海。快速试错,快速纠正,你的知识体系才会像活的生物一样生长、进化。

所以,别太纠结于“多久”这个数字。更值得问自己的是:“我今天,有没有比昨天更理解这个系统一点点?”

6.2 设定合理预期:从“入门”到“胜任”的时间框架

虽然时间因人而异,但为了不让目标显得过于虚无,我们可以试着勾勒一个大致、合理的预期框架。这能帮你管理自己的心理落差。

- 入门(3-12个月): 这个阶段的目标,是“知道是什么”和“能跟着做”。你能理解基础概念,能在指导下一步步使用工具完成简单的渗透测试流程,比如对一个靶场进行基础的漏洞扫描和利用。这时你或许能处理一些标准化的、已有明确解决方案的问题。对应到职业上,可能是安全运维的助手,或是初级渗透测试工程师。

- 胜任(1-3年): 目标是“知道为什么”和“能独立解决”。你不仅能利用漏洞,更能分析漏洞成因,能在没有现成工具时自己编写脚本,能对一个中等复杂度的系统进行相对完整的评估,并能给出有一定深度的修复建议。你的知识开始形成网络。这通常是大多数企业对一名合格安全工程师的期望。

- 精通(3年以上,乃至整个职业生涯): 这个阶段,追求的是“洞察”和“创造”。你能在复杂、陌生的环境中发现新颖的攻击面,能进行深度的逆向工程和漏洞挖掘,能设计安全架构,甚至能推动某个安全领域的技术发展。这需要持续的深耕、广泛的涉猎,以及一点点的天赋和运气。

你看,从“入门”到“胜任”,可能就需要以“年”为单位来计算。这听起来很长,但如果你沉浸其中,会发现时间过得很快。每个阶段都有独特的挑战和成就感,值得细细品味。

6.3 持续进化:网络安全是一个需要终身学习的领域

这才是我想和你分享的,关于这个领域最真实也最迷人的一面:它永远不会让你感到“学完了”。

操作系统在更新,编程语言在演进,新的攻击技术(比如AI赋能的攻击)和防御理念层出不穷。今天你熟悉的漏洞,明天可能就因为某个框架的升级而消失;今天你觉得固若金汤的防御,明年可能就有新的绕过手法。

- 这不是负担,而是保障。 正因为它在不断变化,你的经验和持续学习的能力才如此宝贵,不会被轻易淘汰。你的职业生涯,是一条长长的、向上的斜坡,而不是一个到了顶点就停滞不前的山峰。

- 保持好奇,保持开放。 把学习当成一种习惯,而不是一个任务。订阅几个安全博客,关注几个业内研究者的动态,偶尔看看最新的CTF赛题解析。不一定每次都要深钻,但保持“雷达”开着,知道世界在发生什么。

- 分享与连接。 试着在社区里回答一个你能解决的问题,写一篇技术复盘博客,或者在GitHub上开源一个小工具。教是最好的学。这些分享不仅能巩固你的知识,更能帮你连接到这个生态里更多有趣的人和机会。

最后,我想说,选择学习网络安全,你选择的不仅仅是一套技术,更是一种需要长期主义的心态。它拒绝浮躁,奖赏耐心与深度思考。

这条路可能没有你最初想象的那么“炫酷”,它充满了枯燥的基础、反复的调试和漫长的研究。但当你真正理解一个复杂系统的工作原理,当你用自己的技能帮助阻止了一次潜在的攻击,那种智力上的愉悦和职业上的价值感,是无与伦比的。

旅程开始了。带上你的好奇心、耐心和责任心,一步一步走下去吧。前方不是一个固定的目的地,而是一片越来越开阔的、值得你不断探索的风景。

祝你旅途愉快,且一路平安。