黑客电脑配置的要求:打造你的专属数字工作台,告别低效与安全隐患

聊到“黑客电脑配置”,你脑海里是不是立刻浮现出电影里那种屏幕滚动着绿色代码、充满科技感的画面?我得说,现实往往没那么酷炫,但背后的思路确实和普通家用或办公电脑很不一样。

这其实不是一个关于“最贵硬件”的讨论。一台顶配的游戏PC可能拥有最强的显卡,但那不一定是黑客眼中的理想工具。两者的区别,更像是一把瑞士军刀和一把专业手术刀的不同——前者通用,后者为特定任务而生。

核心目标:效率、隐匿与兼容性

普通电脑的核心目标通常是流畅运行程序和提供良好娱乐体验。我们关心的是游戏帧数高不高,视频剪辑卡不卡,网页刷得流不流畅。

而一台为安全研究或技术探索设计的电脑,它的核心目标指向三个更具体的维度:

- 效率:这里的效率不是打开软件的速度,而是任务执行的自动化能力和并行处理能力。比如,能否同时运行多个虚拟机(VM)来模拟不同的网络环境?能否快速编译代码或运行复杂的脚本?我记得有一次需要分析一段网络流量,普通的抓包工具界面友好但功能有限,而用上专门配置的命令行工具,配合脚本自动化处理,几分钟就完成了原本可能需要手动筛选一小时的工作。这种效率提升是本质的。

- 隐匿(或者说,控制):这不是指要去做坏事,而是指对自身数字足迹的精确掌控能力。普通用户连接Wi-Fi就上网了;而安全研究者可能需要刻意隔离网络流量(通过虚拟机或特定网卡),使用加密通道,或者模拟不同的网络身份。电脑需要提供这种底层控制的可能性。

- 兼容性:这个兼容性不是指能装多少游戏,而是对各种操作系统、老旧协议、特殊工具链的支持。很多安全工具、调试器、固件分析软件都基于Linux,或者有特定的系统依赖。一台好的“黑客电脑”需要能轻松地安装、运行并稳定支撑这些可能不那么主流的生态。

硬件与软件的深度协同思维

这才是最关键的差别。普通用户看待电脑,硬件和软件的界限比较清晰:买台好电脑,然后安装需要的软件。

但对于我们讨论的这种配置,硬件选择是由软件需求倒推决定的,两者需要深度协同。

举个例子,你想深入研究恶意软件。这意味你需要一个安全的“沙盒”环境来运行这些危险代码,避免感染主机。于是,你的硬件就需要强大的CPU(支持虚拟化技术如Intel VT-x或AMD-V)和足够大的内存(32GB起步可能才够用),来流畅运行多个被隔离的虚拟机。你的软件层面则会选用VirtualBox、VMware或QEMU这类虚拟化软件,并在虚拟机里安装用于分析的操作系统。

再比如,做网络渗透测试。你可能需要一张支持“监听模式”和“数据包注入”的无线网卡,这是硬件前提。然后,你才会在上面运行Aircrack-ng这类软件来实现具体功能。普通笔记本的集成网卡,99%不支持这些模式。

所以,普通电脑是“应用驱动”的——我要用某个软件,所以买台能跑得动它的电脑。而黑客电脑配置是“任务驱动”的——我要完成某个专业领域的技术任务(分析、测试、研究),所以需要组合能实现该任务的软硬件生态。

它更像一个可定制的工作台,每个组件(硬件或软件)都是为了解决特定类型问题而选取或调校的。这种思维,才是它与普通电脑最本质的区别。你可能用着一台外表普通的笔记本,但因为内在的这种协同配置,它就能变成探索数字世界深层的强大工具。

好了,聊完那些有点抽象的理念,咱们该挽起袖子,看看具体要往购物车里放些什么了。别紧张,这不像配一台追求极致帧数的游戏主机,非得盯着某个“卡皇”。这里的逻辑更实际:你的手想做什么,就去找能完成那件事的“手”。

硬件是舞台,软件是演员。舞台搭得不对,再好的演员也施展不开。我们一块儿看看,这个舞台的几根核心支柱该怎么选。

处理器(CPU):多核性能与虚拟化支持

CPU是大脑。但在这个语境下,它需要的不是单核飙高频率去打游戏,而是多核心的并行计算能力和对虚拟化的硬支持。

为什么?因为你很可能需要同时运行好几个虚拟机。一个跑Kali Linux做测试,一个跑Windows 10作为靶机,还有一个干净的Linux环境做开发。每个虚拟机都在争抢CPU资源。核心数越多,分配起来就越从容,不会让主机系统卡成幻灯片。我现在用的是一颗12核的处理器,开三四个轻量级VM,后台再跑些编译任务,依然能保持流畅,这种并行处理的能力是基础。

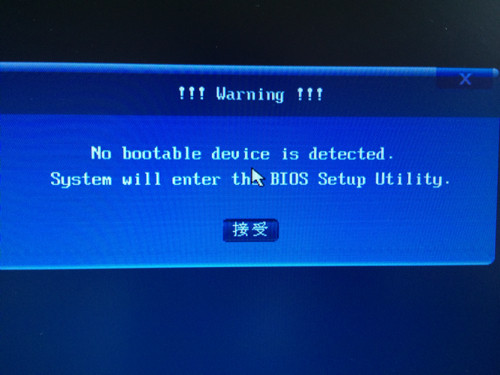

另一个关键点是虚拟化技术支持,比如Intel的VT-x或AMD的AMD-V。这几乎是现代CPU的标配,但务必在BIOS里确认它已经启用。很多笔记本出厂时为了省电或所谓稳定性,会默认关闭它。没有这个,你的虚拟机性能会大打折扣,甚至有些高级调试功能根本无法使用。

所以,推荐上,AMD的Ryzen系列或Intel的酷睿i7/i9系列都是可靠的选择。预算范围内,核心数比那一点点频率提升更重要。线程数多,总是好的。

内存(RAM):大容量与高频率的必要性

如果说CPU是大脑,内存就是它的工作台面。台面太小,东西铺不开,大脑再聪明也得来回折腾,效率极低。

大容量是刚需。16GB在今天只能算是入门,勉强够用。32GB是一个更舒适的起点,让你可以毫无压力地分配8-12GB给一个主力分析用的虚拟机,同时主机系统和其他应用还有充裕空间。如果是做恶意软件分析或逆向工程,同时打开IDA Pro、几个虚拟机、浏览器和文档,64GB也不会浪费。内存,在大多数场景下,是那种“多了可能用不满,但少了绝对会难受”的东西。

频率呢?高频内存对某些密集型计算任务(比如密码破解或大数据集处理)有可感知的提升。但它不是首要考虑因素。优先保证容量,在容量满足的前提下,选择预算内频率较高的套条。稳定性比极限超频带来的那点提升更重要,没人希望跑一个长达数小时的扫描时,因为内存报错而前功尽弃。

存储方案:NVMe SSD与加密硬盘的组合

存储要解决两个问题:速度和秘密。

系统盘和主要工作盘,强烈推荐NVMe协议的固态硬盘(SSD)。它的读写速度比传统的SATA SSD快好几倍。当你需要快速加载一个几GB的虚拟机镜像,或者从庞大的日志文件中搜索关键信息时,那种等待时间的缩短是实实在在的体验提升。就像把乡间小路换成了高速公路。

但光有快不够。你总会有些敏感数据——可能是研究笔记、客户信息(如果你是合规测试员)、或是自己的密码库。这时,加密就必须上场。有两种主流思路:

- 全盘加密:在操作系统层面进行,比如Linux的LUKS,或Windows的BitLocker。整个硬盘的数据都会被加密,开机时需要密码解锁。这是最彻底的保护,即使硬盘被物理拆走,数据也无法读取。

- 加密容器:使用VeraCrypt这类工具创建一个加密的文件容器。你可以把它想象成一个带密码的保险箱文件,不用时锁着,用时挂载成一个虚拟磁盘。更灵活,适合保护特定项目的数据。

我的习惯是系统盘用全盘加密,然后再用VeraCrypt创建几个不同用途的加密容器。这种组合提供了速度和安全的平衡。对了,记得定期备份你的加密容器和关键数据,硬盘坏了可不管你有没有加密。

网络适配器:有线、无线与可编程网卡

网络是黑客的“听诊器”和“导管”。一块好的网卡,能让你听到更多,走得更远。

- 有线网卡(以太网):主板的集成千兆网卡通常就够用。但如果你需要连接高速内网或进行大量数据传输,可以考虑万兆(10GbE)网卡。稳定性永远是第一位的。

- 无线网卡:这是重点。99%的笔记本内置无线网卡是为了“连接”网络,而不是“分析”网络。它们通常不支持监听模式(Monitor Mode,用于捕获所有无线数据包)和数据包注入(Packet Injection,用于主动发送特定数据包)。所以,你需要一块外置的USB无线网卡。像Alfa AWUS036ACH这类型号几乎是入门标配,它们芯片组(如Realtek RTL8812AU)的驱动在Linux下完善,完美支持监听和注入,是学习无线安全测试的敲门砖。

- 可编程网卡:这算是个“发烧友”选项。比如一些基于FPGA的网卡,允许你编写自定义的数据包处理逻辑,用于超高速流量生成或特定协议测试。对绝大多数人来说,这不是必需品,但知道有这么个东西存在挺好。

外围设备:多显示器、键盘与隐私屏幕

最后,聊聊那些直接影响你“作战体验”的外设。

- 多显示器:这可能是继大内存之后,对效率提升最明显的投资。一个屏幕显示代码或命令行,一个屏幕放参考文档或网络拓扑图,第三个屏幕运行着被测试的目标应用。视野的扩展能极大减少窗口切换的认知负担,让你保持上下文连贯。两块屏幕是性价比之选,三块则能带来质变。

- 键盘:这是个很个人的选择。但有些共同点:手感舒适(你要长时间敲击)、键位标准(方便在不同电脑间切换肌肉记忆)。机械键盘因其明确的手感和可定制性备受青睐。我偏爱茶轴,有点段落感又不至于太吵。薄膜键盘也不是不行,但长时间使用容易疲劳。别忘了,一个不带炫彩背光(或者能关掉)的键盘,在有些需要保持低调的场合,可能更合适。

- 隐私屏幕(防窥膜):这个小东西很实用。在咖啡厅、机场或办公室,你肯定不希望旁边走过的人一眼就看到你的终端窗口里正在运行什么命令。贴上防窥膜,只有正对屏幕的人才能看清内容。这保护的不是国家机密,而是你工作时的专注和基本的职业隐私。

说到底,硬件推荐没有唯一答案。它取决于你的钱包、你主要的研究方向,以及你最常待的工作环境。但理解每类硬件背后的“为什么”,能帮你在琳琅满目的商品中,做出更清醒、更贴合自己需求的选择。舞台搭好了,下一章,我们该请演员——那些不可或缺的软件和工具——登场了。

硬件舞台已经搭好,聚光灯该打向演员了。软件和工具,才是真正让这台机器“活”过来,变成你手中延伸部分的东西。它们不像硬件那样看得见摸得着,但决定了你能走多远,能多有效率地思考和工作。

选择软件,有点像组建一个特工小队。你需要不同专长、彼此信任、还能默契配合的成员。盲目堆砌流行工具没有意义,理解每个工具解决什么核心问题,才是关键。

操作系统选择:Linux发行版、双系统与虚拟机

这是第一个,也是最重要的选择。它定义了你的工作环境基础。

对于安全研究和许多技术工作,Linux发行版往往是默认的主场。原因很直接:开源、透明、高度可定制,以及海量的专业工具能原生运行。在Linux下,你几乎能完全控制系统的每一个环节,这种感觉是其他系统难以比拟的。

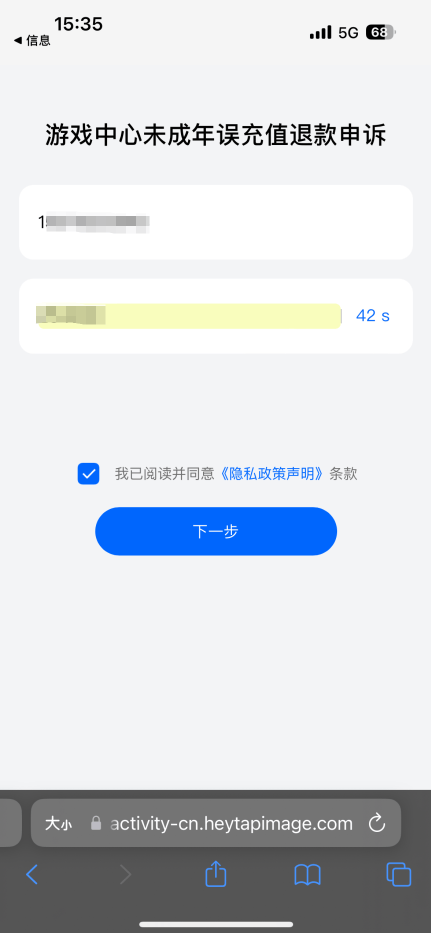

- Kali Linux:可能是最知名的“安全专用”发行版。它预装了数百种渗透测试和安全审计工具,开箱即用。对于初学者,或者需要快速进入工作状态的专业人士,它是一个极佳的起点。但记住,它本质是一个“工具包”,并不特别适合作为日常主力桌面系统。

- Parrot OS:另一个优秀的安全发行版,界面更现代,同样预装大量工具。它在隐私保护方面有一些额外的设计。

- Ubuntu/Debian/Fedora:这些是更通用的发行版。它们稳定、社区庞大、软件支持极好。你可以从一个干净的系统开始,只安装你真正需要的工具。这种方式让你更了解系统的构成,避免被预装的大量陌生工具淹没。我自己的主力机就是Ubuntu,我喜欢这种“自己搭建”的过程,虽然一开始会多花点时间。

那么,Windows和macOS呢?它们并非不能用。很多优秀的逆向工程工具(如IDA Pro、x64dbg)和渗透测试框架(如Cobalt Strike)原生支持Windows。关键在于隔离与控制。

这就引出了双系统与虚拟机的策略。很少有人会只用一个系统。

- 虚拟机:这是最灵活、最安全的方式。你可以在主力系统(比如Linux或Windows)上,使用VMware Workstation、VirtualBox或KVM来运行多个客户机。一个用于测试(Kali),一个作为靶机(Windows 7/10),一个用于恶意软件分析(隔离的、无网络的Windows)。虚拟机提供了完美的沙盒,测试结束,一个快照就能回到干净状态。我几乎所有的“危险”操作都在虚拟机里进行,这就像在实验室里做化学实验,而不是在自家厨房。

- 双系统:直接在硬盘上安装两个操作系统。这能提供更好的性能(尤其是需要调用GPU的任务),但切换麻烦,且隔离性不如虚拟机。更适合需要原生系统性能的特定场景,比如游戏或某些大型开发环境。

我的建议是:选择一个你喜欢的Linux发行版作为主机,然后用虚拟机承载所有实验和测试环境。这平衡了控制力、安全性和便利性。

开发与脚本环境:编译器、解释器与集成环境

无论你的专长是什么,最终都要落到“创造”或“解构”代码上。一个顺手的开发环境,是你的武器锻造台。

- 编译器和解释器:这是基础中的基础。

GCC/G++(C/C++)、Python解释器、Ruby、Go、Rust工具链……根据你的需要安装。在Linux下,通过包管理器(apt,yum,pacman)可以轻松获取。确保你的Python环境管理有序,用virtualenv或conda来隔离不同项目的依赖,避免版本冲突,这能省去无数麻烦。 - 集成开发环境与文本编辑器:这是个偏好问题。有人喜欢功能强大的IDE,比如Visual Studio Code(它几乎成了跨平台标配,插件生态无敌)、PyCharm(Python专属)或IntelliJ IDEA(Java)。它们提供代码补全、调试、版本控制集成,能极大提升生产力。也有人,包括很多老派黑客,更偏爱终端里的文本编辑器,比如Vim或Emacs。它们学习曲线陡峭,但一旦掌握,手不离键盘就能完成一切编辑操作,效率惊人。我用VSCode写项目代码,但快速编辑配置文件或写个小脚本时,Vim依然是我的第一选择。没必要站队,哪个让你写代码更流畅,就用哪个。

- 版本控制:Git。没有第二个答案。它不仅用于代码管理,你的研究笔记、配置脚本、报告草稿都应该放进Git仓库。

GitHub、GitLab或自建的Gitea,选一个平台。养成频繁提交的习惯,这不仅是备份,更是你思考过程的记录。

网络分析工具:嗅探器、扫描器与代理软件

这是观察和触摸网络的“感官”。

- 嗅探器:Wireshark。图形化界面,功能极其强大,能解析成百上千种网络协议。它是学习网络协议和排查问题的神器。在命令行下,

tcpdump是它的轻量级伙伴,适合在服务器或无图形界面的环境中进行抓包。学会写有效的过滤表达式,是使用它们的基本功,能让你在数据洪流中快速找到那根针。 - 扫描器:Nmap。端口扫描、服务识别、操作系统探测、漏洞脚本扫描。它是网络勘察的“瑞士军刀”。它的脚本引擎(NSE)允许你扩展功能。另一个强大的工具是Masscan,号称“世界上最快的端口扫描器”,适合扫描巨大的IP地址空间。但请谨慎使用,未经授权的扫描不仅是非法的,而且非常不礼貌,就像挨家挨户去拧别人的门把手。

- 代理软件:Burp Suite(社区版免费,专业版功能强大)和OWASP ZAP。它们是Web安全测试的核心。拦截、查看、修改浏览器和服务器之间的HTTP/HTTPS流量,重放请求,进行自动化漏洞扫描。Burp Suite几乎是行业标准,它的Intruder模块用于暴力破解,Repeater用于手动测试,功能设计得非常贴心。ZAP是一个完全开源免费的替代品,同样非常优秀。

安全与加密工具:密码管理器、磁盘加密与VPN

保护你自己,和保护你的目标一样重要。

- 密码管理器:KeePassXC或Bitwarden。不要再为任何重要账户使用重复或简单的密码了。密码管理器生成并保存高强度、唯一的密码,你只需要记住一个主密码。KeePassXC将数据库保存在本地,你拥有完全控制权。Bitwarden提供云同步,更方便跨设备使用,也支持自建服务器。选哪个取决于你对“云”的信任程度。我自建了Bitwarden服务,算是折中方案。

- 磁盘加密:在硬件章节提过,这里强调软件实现。对于Linux,LUKS是事实标准。在安装系统时就可以选择全盘加密。对于Windows,可以使用BitLocker(需要专业版)。对于创建加密容器,VeraCrypt是TrueCrypt的精神续作,跨平台,可靠。把它用起来,尤其是存放项目资料和敏感笔记的移动硬盘或分区。

- VPN:虚拟专用网络。它的主要作用是在不安全的网络(如公共Wi-Fi)中,为你创建一个加密的隧道连接到可信的服务器,防止流量被窃听。它不能让你“隐身”,你的VPN服务商能看到你的流量。选择信誉好、有明确无日志政策的服务商。对于需要模拟不同地理位置的测试,VPN也很有用。但请分清,VPN和下一部分的匿名网络是两回事。

匿名化与反追踪工具:TOR、虚拟身份管理

有些探索,你需要更厚的面纱。

- TOR:洋葱路由器。它通过多重加密和全球志愿者运营的中继节点来路由你的流量,提供很强的匿名性。访问

.onion网站必须用它。Tor Browser是基于Firefox的专用浏览器,预配置了隐私保护设置。记住,TOR匿名的是网络流量路径,如果你在Tor浏览器里登录了自己的谷歌账号,那匿名性就被破坏了。它适合用于需要高度匿名的敏感研究或访问受限信息。 - 虚拟身份管理:这不是一个单一工具,而是一套实践。使用独立的浏览器配置文件(Chrome/Firefox都支持)、虚拟机、甚至专用的一次性手机号或邮箱来管理不同的在线身份。比如,一个身份用于开源情报(OSINT)收集,一个用于在技术论坛提问,一个用于……嗯,你懂的。目的是避免你的不同活动之间产生交叉关联。这听起来有点偏执,但对于某些深度研究,是必要的谨慎。

软件世界日新月异,新的工具不断涌现,旧的可能被淘汰。比起死记硬背工具列表,更重要的是培养一种思维:当遇到一个新问题时,你知道这类问题通常可以用什么类型的工具解决,然后去搜索、评估、学习使用最适合的那个。你的工具库,应该是一个不断新陈代谢、充满活力的生态系统,而不是一个一成不变的陈列柜。

好了,演员阵容大致齐了。但不同的戏剧,需要不同的主角。下一章,我们来看看,如何根据你正在上演的“安全研究类型”,来为这个舞台和演员阵容做特别的定制。

工具和系统都准备好了,就像一位工匠拥有了满墙的趁手工具。但雕刻木头和打磨金属,用的凿子肯定不一样。安全研究是个广阔的领域,每个子方向都有其独特的“手感”和需求。用一套通用配置去应对所有场景,要么性能过剩造成浪费,要么关键时候捉襟见肘。

定制配置的核心思路,是识别你主要工作流的“瓶颈”在哪里,然后把资源精准地倾斜过去。这不仅仅是硬件堆料,更是软件环境、工作习惯与硬件能力的深度匹配。

渗透测试与红队行动:侧重移动性与网络工具集

想象一下,你有时需要在客户现场工作,有时需要在咖啡馆快速验证一个想法,有时又需要在实验室里进行复杂的模拟攻击。你的电脑是你的战地指挥所,必须兼具强悍、灵活与低调。

硬件侧重: 笔记本电脑是首选。一台性能强劲的笔记本(比如搭载高性能移动版CPU和足够内存的型号)比台式机更符合移动需求。重量和续航也需要考虑,毕竟你要带着它到处跑。 网络适配器是关键。除了内置网卡,一块好的外置USB无线网卡(支持监听模式和数据包注入,比如某些采用特定芯片的型号)几乎是标配。对于有线网络,一个便携的USB千兆网卡适配器也能应对各种接口。我包里常年备着一个小小的USB网卡,有次在客户那遇到老旧的台式机只有百兆口,就是它救了场。 * 存储要快,也要够。NVMe SSD提供快速的系统响应和工具加载速度。考虑到你可能需要携带多个虚拟机镜像(目标环境、工具集等),1TB或更大的容量会从容很多。全盘加密更是必须的,物理安全风险在移动中更高。

软件与环境: 便携化工具集。你的核心武器库应该能快速部署。这不仅仅是安装Kali Linux,更是将你的常用脚本、配置文件、凭证库(当然要加密)打包成可便携的形式。利用持久化U盘或虚拟机快照,能做到插入任何电脑都能迅速进入自己的工作环境。 虚拟机与容器的平衡。虽然虚拟机隔离性好,但启动和运行开销大。对于某些轻量级、一次性的任务,考虑使用Docker容器来快速启动一个包含特定工具的环境(比如一个只包含Nmap和特定NSE脚本的容器),这会快得多。 * 网络模拟能力。在笔记本上,你可能需要模拟复杂的网络拓扑进行攻击链演练。学会使用像GNS3或Eve-NG这样的网络模拟器,它们允许你在单台机器上构建包含路由器、交换机的虚拟网络,这对理解横向移动和路径绕行非常有帮助。

这个领域的配置,追求的是“随时能战”的状态。你的电脑应该像特工的随身装备,看似普通,但每一样都能在需要时迅速发挥作用。

恶意软件分析与逆向工程:需要隔离环境与调试工具

这里的工作环境更像是生物安全等级最高的实验室。你处理的是具有潜在危害的“活体”样本,首要任务是确保“病毒”不会泄露,同时又能清晰地观察它的一举一动。

硬件侧重: 性能与隔离并重。CPU的单核性能和多核能力都很重要,因为反汇编、调试和动态分析工具可能很吃单核性能,而批量分析样本又需要多核。大容量高频内存(32GB起步,64GB更佳)能让同时运行多个分析环境和虚拟机更流畅。 存储的冗余与速度。除了高速的系统盘,建议配置一块独立的、物理上隔离的硬盘(或SSD)专门用于存放恶意软件样本和分析中间文件。这块盘最好能在BIOS或硬件层面方便地禁用/启用。所有分析工作都应在完全隔离的虚拟机中进行,并且绝不启用共享文件夹或剪贴板功能。 * 外围设备的考量。多显示器很有用,一个显示反汇编代码,一个显示动态调试器,一个查看行为监控日志。隐私屏幕膜?在这个场景下,它可能不是为了防止别人偷看,而是为了防止不小心路过的同事看到你屏幕上那些可疑的代码。

软件与环境: 打造专属的“沙盒”分析机。准备一个干净的Windows虚拟机模板(多个版本,如Win7, Win10),安装好全套分析工具:静态分析如IDA Pro、Ghidra(开源神器)、PE-bear;动态分析如x64dbg、OllyDbg、Process Monitor、Process Explorer、Wireshark;行为分析如Cuckoo Sandbox(自动化沙箱)或Procmon。对这个虚拟机做好快照,每次分析前都恢复到干净状态。 网络隔离的艺术。你的分析虚拟机应该处于一个完全封闭的虚拟网络中。可以使用一个不连接任何物理网卡的虚拟交换机,或者使用像INetSim、FakeNet-NG这样的工具来模拟网络服务,响应恶意软件的网络请求,同时防止它真正连接到互联网下载更多恶意组件或泄露数据。 * 脚本化与自动化。分析工作常常是重复的。用Python脚本调用YARA规则进行批量扫描,用Radare2的脚本功能进行自动化逆向任务,能节省大量时间。我记得分析一批钓鱼邮件附件时,写了个小脚本自动提取、哈希、跑YARA,一下子就把海量样本筛出了重点,效率提升不止一倍。

这个领域的配置,核心词是“控制”与“观察”。你的电脑是一个配备了高倍显微镜和各种隔离舱的精密实验台。

密码学与区块链研究:依赖高性能计算与特定库

这里的工作更接近理论物理或数学建模。你需要进行大量的计算、模拟和验证,对计算精度和性能有极致要求。

硬件侧重: CPU是绝对核心。寻找拥有强大浮点运算能力和大容量缓存的CPU型号。对于某些特定的密码学运算(如椭圆曲线计算)或区块链中的哈希计算,GPU(显卡)可能提供比CPU高几个数量级的并行计算能力。如果你的研究涉及密码破解(在合法授权范围内!)或区块链数据分析,一块高性能显卡可能是性价比最高的计算力来源。 大内存,大存储。复杂的数学模型运算和区块链账本数据(动辄数百GB)需要海量内存和存储空间。64GB甚至128GB内存可能不是奢侈。存储方面,高速NVMe SSD用于系统和当前项目,再配合大容量的机械硬盘或SATA SSD用于存储历史数据和账本备份,是常见的组合。 * 稳定压倒一切。长时间的高负载计算(比如运行一个需要几天的模拟)要求系统极度稳定。优质的电源、良好的散热(或许需要水冷)和可靠的主板变得非常重要。一次蓝屏或重启,可能意味着几天的工作白费。

软件与环境: 专业的数学与计算库。你的开发环境需要紧密集成像GMP(GNU多精度算术库)、OpenSSL密码学库、NumPy/SciPy(Python科学计算)这样的底层库。对于区块链研究,你需要对应链的客户端(如Bitcoin Core、Geth for Ethereum)以及相关的开发框架(如Web3.py, ethers.js)。 高性能计算框架。如果需要利用GPU,你需要配置CUDA(NVIDIA)或ROCm(AMD)开发环境,并学习使用相应的并行计算框架。 * 可复现的研究环境。密码学研究强调可验证和可复现。使用Docker或Conda来精确锁定所有依赖库的版本,确保你今天的计算结果,三个月后或者在其他机器上还能一模一样地跑出来。这不仅是好习惯,很多时候是论文发表的硬性要求。

这个领域的配置,像是一台用于科学计算的专用工作站。它不追求功能全面,而是追求在特定计算任务上的极致性能与可靠性。

开源情报(OSINT)收集:多浏览器与自动化脚本配置

这个领域的工作模式像是信息侦探或档案管理员。你需要同时打开几十个网页标签,运行各种搜索和比对,从海量公开信息中梳理出脉络。瓶颈往往不是计算力,而是信息管理能力和自动化水平。

硬件侧重: 多显示器是生产力倍增器。两个甚至三个显示器是基本配置。一个用于主要搜索和浏览,一个用于存放参考资料、笔记或地图,一个用于运行监控仪表盘或脚本终端。这能有效避免在无数窗口间频繁切换导致的注意力碎片化。 大内存缓解浏览器压力。现代浏览器,尤其是同时运行多个、每个又打开大量标签页时,是名副其实的“内存吞噬兽”。32GB内存会让你在打开第50个标签页时依然从容。高速SSD也能加快浏览器缓存读写速度。 * 网络连接的稳定性与多样性。稳定的高速网络是生命线。有时为了获取不同地理区域的信息或验证内容可访问性,你可能需要配置多个VPN出口节点。一个能方便切换代理或VPN的网络设置非常有用。

软件与环境: 浏览器生态的极致利用。你需要精通至少两种主流浏览器(如Chrome和Firefox),并利用它们的多用户配置文件功能。为不同的调查主题、平台或虚拟身份创建独立的配置文件,实现cookie、历史记录、扩展的完全隔离。安装OSINT专用扩展,如用于截取长网页的、用于快速查看页面信息的、用于反爬虫的等等。 自动化脚本是核心资产。用Python配合Selenium、Playwright进行网页自动化操作和数据抓取。用BeautifulSoup、lxml解析HTML。将重复的搜索、截图、数据提取流程脚本化。但必须严格遵守网站的

robots.txt协议和法律法规,避免对目标网站造成负担。 * 信息聚合与管理工具。你需要工具来管理收集到的碎片信息。比如用Maltego进行数据关联和可视化,用Hunchly或SpiderFoot自动记录你的网络调查足迹和结果,用Obsidian或Joplin这样的笔记软件,以网状链接的方式整理你的发现。否则,信息很快会变成一团乱麻。

这个领域的配置,核心在于“分屏、隔离与自动化”。你的电脑是一个布满线索板和档案柜的调查中心,而你既是侦探,也是档案系统的设计师。

说到底,没有“唯一正确”的配置。最好的配置,是那个能让你忘记配置本身,全身心沉浸到研究问题中去的环境。它应该像一双合脚又耐用的鞋,陪着你走过漫长而有趣的探索之路。在最后一章,我们来聊聊,穿上这双鞋之后,应该如何行走,以及要避开哪些路上的坑洼。

配置好了强大的机器,就像一位骑士披上了盔甲、握紧了长剑。但真正的考验,或许从这里才刚刚开始。如何使用这份力量,如何在漫长的旅途中保持盔甲光亮、剑刃锋利,并且始终行走在正确的道路上——这些问题,比单纯选择什么硬件软件,要复杂得多,也重要得多。

它关乎安全,关乎信任,更关乎你作为一个技术研究者,在这个世界中所处的位置。

物理安全与数据加密策略

你的电脑可能是你数字生活的中心,里面存放的东西,价值可能远超硬件本身。把它想象成你的数字日记本,你会随便把它丢在咖啡馆的桌子上吗?

- 物理安全是第一条防线。对于安全研究人员,尤其是从事渗透测试或处理敏感数据的人,电脑的物理安全不容忽视。一个简单的 Kensington 锁,在公共场合就能防止顺手牵羊。更关键的是,养成“人离屏锁”的习惯。Windows 的

Win+L,macOS 的Ctrl+Cmd+Q,或者设置一个短暂的自动锁屏时间,成本为零,效果显著。 - 全盘加密不是可选项,是必选项。无论你用的是 Linux 的 LUKS,Windows 的 BitLocker,还是 macOS 的 FileVault,请务必启用。这意味着即使有人拆走你的硬盘,没有密码或恢复密钥,里面的数据只是一堆乱码。我记得有次出差,背包在机场安检传送带上被错拿,虽然十分钟后就找回来了,但那份后怕让我从此再也没有关闭过 FileVault。那种安心感,是实实在在的。

- 分层加密思维。全盘加密保护的是整块硬盘。对于特别敏感的项目文件、密码数据库或客户资料,可以再增加一层容器加密。用 VeraCrypt 创建一个加密文件容器,使用时挂载为一个虚拟磁盘,用完就卸载。这就像在保险柜里,又放了一个上锁的小铁盒。

- 备份,但也要加密备份。定期备份至关重要,但备份盘同样需要加密。一个未加密的备份盘,等同于把你所有的秘密副本拱手送人。云备份?请务必选择支持零知识加密的服务,或者在上传前自己完成加密。

这些措施听起来有点麻烦,但一旦形成肌肉记忆,它们就成了呼吸一样自然的事。安全是一种习惯,不是一次性的任务。

软件源的信任管理与定期更新

你的软件从哪来?这个问题的重要性,不亚于你吃的食物从哪来。一个被篡改的工具,就像一份被下了毒的晚餐。

- 官方源是第一选择。安装软件时,优先使用操作系统自带的官方仓库(如 Ubuntu 的

apt,Fedora 的dnf)或项目官网提供的下载链接。对于开源项目,从 GitHub/GitLab 的官方仓库克隆源码,然后自己编译,是信任链最短的方式。 - 验证校验和与签名。直接从网上下载的软件包,特别是安全工具,养成验证 PGP/GPG 签名 或 SHA256 校验和 的习惯。这能确保你下载的文件,和开发者发布的完全一致,没有被中间人篡改。很多攻击的第一步,就是替换掉用户下载的“合法”工具。

- 谨慎对待第三方仓库和“一键安装脚本”。有些社区维护的仓库(如 Kali Linux 的某些第三方工具列表)或网上流传的便捷安装脚本,确实方便。但你需要明白,你在无形中将自己的系统安全,托付给了这些脚本的维护者。阅读脚本内容,理解它在做什么,至少,只从你相对信任的来源获取。

- 更新,但要有策略地更新。保持系统和关键软件更新,可以修补已知漏洞。但对于你的核心工作环境(尤其是渗透测试或恶意软件分析用的虚拟机),盲目更新有时会引入不兼容或破坏稳定的工具链。我的做法是:日常使用的宿主系统保持自动更新;而专用的研究环境或工具机,则在每次重大任务前,基于一个干净的、更新好的快照来创建,任务结束后就丢弃。这样既安全,又稳定。

软件生态就像一座城市,有繁华明亮的商业区(官方源),也有鱼龙混杂的集市(第三方源)。知道去哪购物,知道如何验货,是基本的生存技能。

法律边界:白帽、灰帽与黑帽的明确区分

这是最沉重,但也最无法回避的一环。技术本身没有颜色,但使用技术的人有。这条边界,往往不像代码里的 if-else 语句那样清晰。

- 白帽:在明确的授权范围内行动。这是唯一安全、合法且受尊重的路径。无论是公司内部的渗透测试、参与漏洞赏金计划,还是在自己的实验室环境中进行研究,事先获得书面授权 是铁律。没有授权,即使你只是“好奇地”扫描了一下某个公司的网络,在法律上也可能构成违法行为。授权是你的“护身符”,它定义了游戏的边界。

- 灰帽:危险的模糊地带。有些人认为,发现并公开漏洞(而不进行破坏)是在做好事,即使没有授权。这非常危险。未经授权访问系统,哪怕只是为了“证明存在漏洞”,在很多司法辖区都属违法。披露漏洞的过程也需遵循负责任的披露原则,先联系厂商,给予合理的修复时间。绕过这一步直接公开,可能会给无辜用户带来实际风险,也让自己惹上官司。

- 黑帽:明确的犯罪。以窃取数据、破坏系统、牟取非法利益为目的的行为,没有任何争议的余地。这不仅是法律问题,也违背了技术社区基本的伦理准则。那些炫技的、破坏性的攻击,最终伤害的是普通用户对数字世界的信任。

我记得刚入门时,一个前辈跟我说过一句话,我至今记得:“在你按下回车键执行那条命令之前,花三秒钟问自己:我有权利这么做吗?如果对方现在就站在我身后,我能坦然地向他们解释我的行为吗?” 这三个问题,简单,但有效。

法律条文可能复杂,但内心的道德罗盘应该始终清晰。你的技能是一把钥匙,可以打开门锁了解其原理,也可以打开别人的家门行窃。选择权,永远在你自己手里。

持续学习:社区、实验室与知识更新

安全领域的变化速度,快得令人窒息。一个今天还有效的漏洞,明天可能就被打了补丁;一种新的攻击手法,下个月可能就成为流行。你的配置可以很强大,但如果你的知识停滞了,那它就只是一台昂贵的过时机器。

- 融入社区。关注 Twitter 上的安全研究员,订阅优质的博客和新闻邮件(如 Krebs on Security, The Hacker News),参与 Reddit 的 r/netsec, r/ReverseEngineering 等子论坛。社区是获取最新威胁情报、学习新工具和技巧的最佳场所。不要只做旁观者,在力所能及的范围内分享你的发现或困惑,教学相长。

- 维护自己的“实验室”。这不一定是一个物理房间里的服务器机架。它可以是你电脑上的 VMware 或 VirtualBox 集群,也可以是利用 DigitalOcean、AWS 或 Azure 的免费额度搭建的云环境。在这个实验室里,合法地复现公开的漏洞(从 Exploit-DB、CVE 数据库获取),搭建有漏洞的靶机(如 OWASP WebGoat、Metasploitable、HackTheBox 的退役机器),进行无风险的攻防演练。动手,是让知识扎根的唯一办法。

- 系统性地更新知识。碎片化的阅读不够。定期(比如每年)选择一门在线课程(Coursera、Cybrary、Pluralsight),或者啃下一本经典著作的更新版。考取一个像 OSCP 这样的实践性认证,其备考过程本身就是对知识体系一次极好的梳理和压力测试。

- 工具链的迭代。每隔一段时间,回顾一下你的工具集。有些老工具可能已被更高效的新工具取代。用 Ansible、Puppet 或简单的 Shell 脚本,将你的环境配置代码化。这样,在新电脑上重建一个熟悉的环境,只需要运行一条命令。

维护这样一个配置,本质上是在维护一个 动态的、成长中的系统。硬件和软件是骨骼与肌肉,而持续学习注入的知识与伦理,是它的灵魂和意识。

最终,这台“黑客电脑”应该成为你思维的延伸,一个既强大又驯服,既敏锐又谨慎的伙伴。它带你探索数字世界的深幽之处,也提醒你脚下道路的边界。配置它,使用它,然后,超越它——去解决那些真正有趣的问题。这,或许才是所有技术追求的终点。