电脑断网黑客能控制吗?揭秘离线电脑被入侵的5种隐秘路径与终极防御方案

把电脑的网线拔了,Wi-Fi也关了,甚至把路由器电源都掐断。看着屏幕上那个小小的“未连接”图标,你长长地舒了一口气。这下总该安全了吧?世界清静了,仿佛躲进了一个与世隔绝的数字孤岛。

但不知怎么的,有时候你还是会觉得不自在。就像深夜独自在家,明明锁好了门,却总觉得窗外有双眼睛。电脑风扇规律地转动着,硬盘灯偶尔闪烁,一切如常。可那种若有若无的“被注视感”,是从哪儿来的呢?

初印象:断电断网,为何仍感“被注视”?

这种不安,或许并非空穴来风。我们太习惯将“网络”等同于“连接互联网”。一旦物理连接断开,大脑就自动判定威胁解除。但黑客的触角,可能比我们想象的延伸得更远、潜伏得更深。

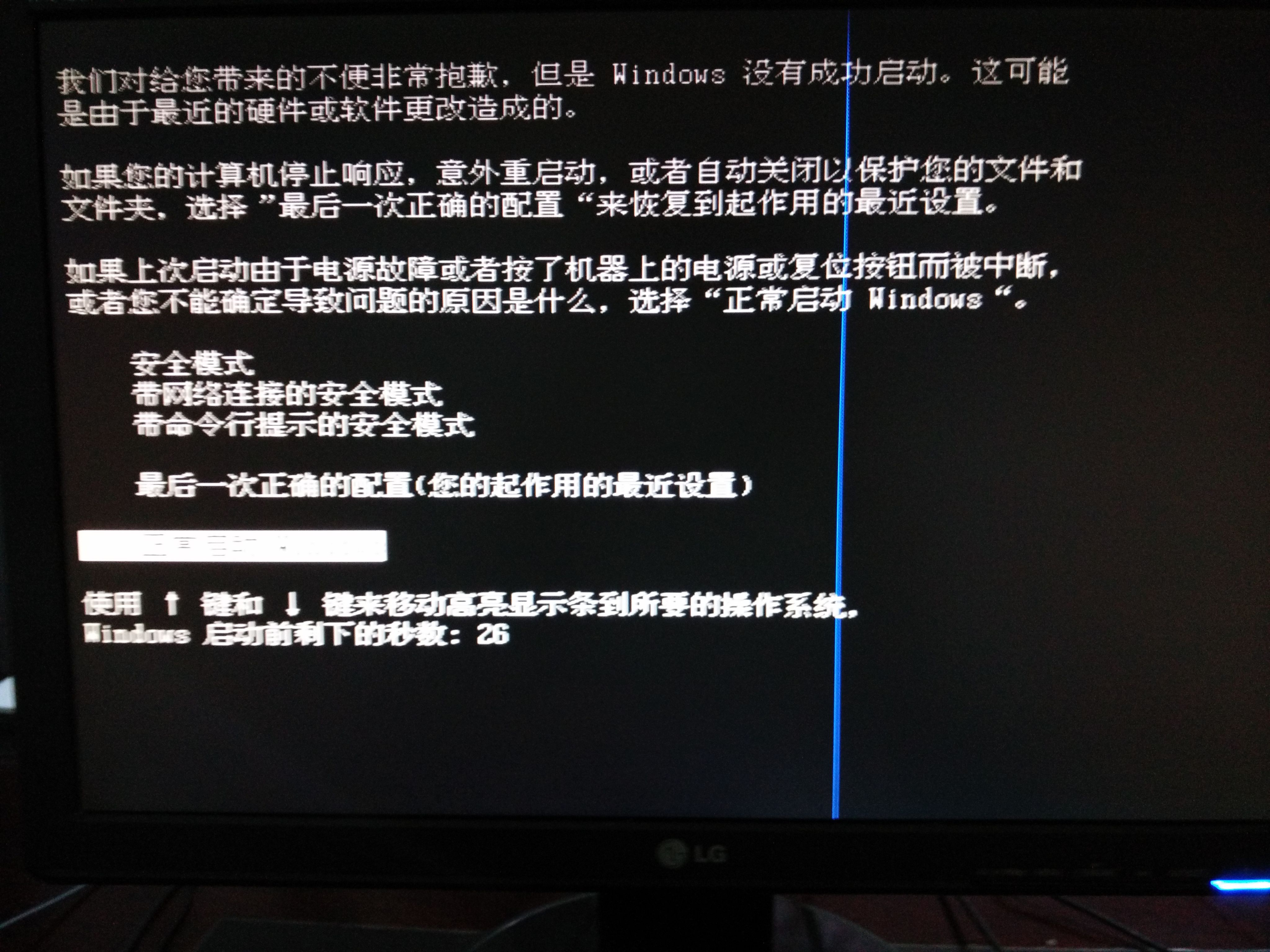

我记得几年前帮一位朋友处理一台旧笔记本。那台电脑早已不联网,只用来处理一些本地文档。但它的风扇总会无缘无故狂转,系统也异常缓慢。最后检查才发现,一个陈旧的恶意软件进程一直在后台运行,尝试连接一堆早已失效的IP地址。它像一只被关在玻璃瓶里的困兽,虽然出不去,但从未停止挣扎和“张望”。这台断网的电脑,在某种意义上,依然是一个活跃的“犯罪现场”。

这引出一个关键问题:控制一台电脑,是否一定需要实时的、双向的网络连接?答案可能让你有点意外。

深入探索:黑客的“潜伏者”与“休眠指令”

想象一下特工电影里的“休眠特工”。他们平时过着普通生活,毫无异常,直到接收到特定的激活指令。现代恶意软件里,也存在类似的机制。

一种常见的手法,是在电脑还联网时,就植入一个极其隐蔽的“潜伏者”程序。这个程序本身功能非常有限,不偷数据,也不搞破坏,它的核心任务只有两个:隐藏自己,以及等待。它可以伪装成系统核心进程的一部分,躲过普通扫描。

当电脑断网后,这个潜伏者就进入了“静默期”。它不对外通信,只是静静地待在系统深处。这时的电脑,看起来无比安全。但预设的触发条件可能多种多样:可能是某个特定的日期时间,可能是插入某个特定型号的U盘,甚至可能是检测到电脑麦克风收录到的一段特定音频频率。

一旦条件满足,潜伏者就会被唤醒,执行其真正的任务。这个任务,或许就是利用电脑此刻拥有的资源——比如,操作连接在这台电脑上的某个工业设备,或者加密所有本地文件然后索要赎金。你看,它不需要“实时控制”,它只需要在某个关键时刻“被激活”就够了。这种延迟触发的设计,确实非常狡猾,彻底打破了我们“断网即安全”的直觉。

见闻实录:从物理接触到恶意固件的隐秘通道

当然,还有一种更基础、更“物理”的可能性。如果黑客能提前或短暂地接触你的设备,那么断网的保护墙几乎形同虚设。

不妨假设一个场景。一次短暂的设备送修,一个借出去的U盘,甚至一次会议的公开连接。在这些看似平常的接触点,风险就可能被种下。攻击者可以植入一个经过特殊改造的硬件设备,或者将恶意代码刷入固件之中。

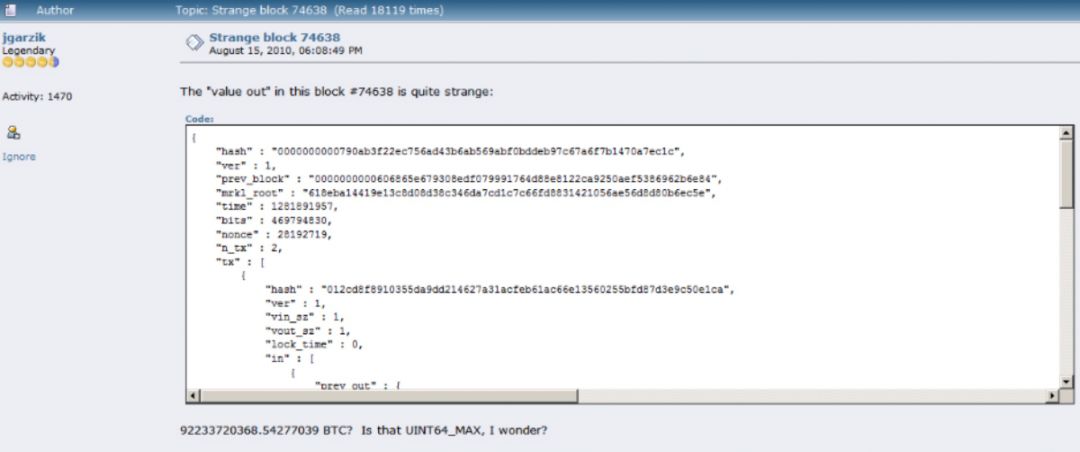

固件,是写在硬件芯片里的底层软件,比如BIOS/UEFI(主板)、硬盘控制器、甚至网卡本身。它的级别比操作系统更高。一个被植入恶意代码的硬盘固件,可以在操作系统启动之前就获得控制权,并长期驻留。之后无论你重装多少次系统,格式化多少次硬盘,这个“鬼魂”都会如影随形。

更关键的是,这类固件级别的恶意程序,通常拥有极高的权限,可以绕过几乎所有基于操作系统的安全软件。它们可以安静地窃取你的击键记录、屏幕截图,并将数据暂存在硬盘的某个隐蔽角落。等到电脑未来某次(哪怕是很久以后)重新连上网的瞬间,再将积攒的数据偷偷发送出去。

你看,威胁从未远离。它可能在你上一次联网时就已安营扎寨,也可能通过一次不经意的物理接触埋下种子。断网,更像是一道暂时拉下的幕布,幕布后面的舞台上,演员可能早已就位。

这堵“断网之墙”,远非密不透风的绝对安全区。它更像一个相对安静的缓冲区,但绝非攻不破的堡垒。意识到这一点,或许就是我们构筑真正防御的第一步。

如果“断网”是一片看似安全的荒漠,那么黑客就是最熟悉这片地形的探险家。他们知道哪里有隐藏的水源,哪里是古老的捷径。电脑断网了,控制就真的不可能了吗?我们不妨沿着几条最典型的足迹,看看入侵者是如何穿越这片“离线荒漠”的。

险峻路径:利用外部介质与近场通信的渗透

最直接的一条路,就是从外部“走”进来。当网络大门紧闭,窗户和通风口就成了目标。

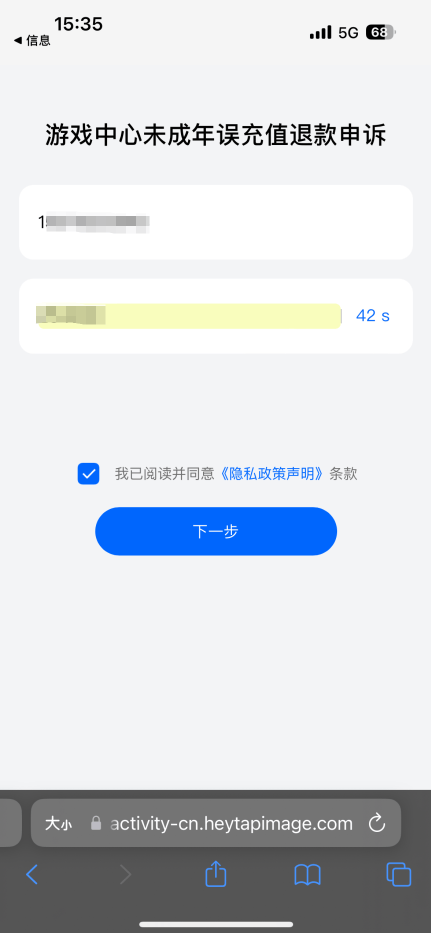

U盘,这个我们日常传递文件的小工具,在攻击者手里可能变成一把特制的“钥匙”。一种经典的攻击叫“摆渡攻击”,恶意代码被预先植入U盘。当这个U盘插入一台断网的电脑时,代码会自动执行。它能做什么?可能是悄无声息地复制走电脑里所有文档,也可能是植入我们上一章提到的那个“潜伏者”,为未来的行动铺路。

我遇到过类似的情况。一位同事的电脑从不联网,用于处理高度敏感的离线数据。他习惯用U盘从其他机器拷贝资料过来。有一次,那个U盘在另一台已感染的公共电脑上使用过,于是病毒就被“摆渡”到了这台离线电脑上。最终,病毒清空了他好几个本地文件夹。你看,威胁就这样通过一个物理介质,完成了跨越空气间隙的传递。

比U盘更隐蔽的,是近场通信。比如蓝牙。很多人关机时会关Wi-Fi,但蓝牙常常是默认开启的。如果你的电脑蓝牙处于可被发现状态,攻击者可能在几米到十几米的距离内,尝试配对并入侵。虽然距离短,但在咖啡馆、图书馆或开放式办公室,这已经足够了。攻击者甚至可以利用高级的无线电技术,通过电脑未屏蔽彻底的元件(比如某些耳机插孔)发射的微弱电磁信号,来窃取数据。这些路径听起来像科幻小说,但确实是某些高级攻击中会考虑的“险峻小道”。

古老遗迹:系统漏洞与未修复后门的永恒风险

荒漠里除了新踩出的小径,还有存在了多年的古老遗迹——那些系统里从未被修复的漏洞和后门。它们不会因为断网而消失。

每一款操作系统、每一个应用软件,都可能存在未知的(或已知但未修补的)安全漏洞。在联网状态下,这些漏洞可能被远程利用。而在离线状态下,它们依然是系统墙体上的裂缝。如果攻击者能通过前面提到的U盘等方式,将一段精心构造的代码送入电脑,这段代码就可以利用这些本地漏洞,获取更高的系统权限,从而为所欲为。

更令人头疼的是“预装”或“遗留”的后门。有些是设备制造商为了远程维护而留下的管理接口,有些则是软件中无意或有意存在的隐蔽通道。它们本身可能不是恶意程序,但缺乏足够的安全防护。在离线环境中,如果某个本地运行的程序或脚本意外触发了这个后门的逻辑,也可能导致非预期的结果。

这就像你家里有一个很多年没用、自己也忘了的侧门,锁已经锈坏了,但你总觉得它不存在。断网,只是锁死了前门,这个侧门却依然虚掩着。任何能从内部庭院(比如通过U盘进来的程序)走到侧门的东西,都可能把它推开。

归来沉思:构建真正“铜墙铁壁”的防御游记

走完这一程,感觉有点沮丧是吗?好像断网了也不安全,那该怎么办?其实,真正的安全从来不是一种绝对状态,而是一个动态的管理过程。针对离线电脑,我们依然可以筑起有效的防御工事。

第一道墙:物理接触的管控。 这是离线安全的第一生命线。严格管理谁能接触到这台电脑。对于处理核心敏感数据的机器,最好固定位置,不外借,不轻易连接外来设备。如果必须使用U盘等介质,建立严格的“单向”传递制度,并使用专用的、经过安全检查的“干净”U盘。

第二道墙:系统和软件的“瘦身”与更新。 即使不联网,也应定期(通过安全的方式)为操作系统和关键软件安装安全补丁。卸载所有非必要的软件和服务,减少可能的攻击面。禁用像蓝牙、红外这类不需要的近场通信接口。这台电脑的功能应该纯粹到极致。

第三道墙:本地安全策略的强化。 启用并配置强力的本地防火墙(虽然断网,但可以阻断本地端口的异常访问)。使用非管理员权限的日常账户进行操作。对重要数据实施本地加密。甚至可以部署那些不依赖云查杀、主打本地行为分析的防病毒软件。

最后,或许也是最重要的:保持敬畏之心。 不要因为电脑离线就产生虚假的安全感。定期检查系统的异常进程、陌生的启动项、以及未经授权的设备连接记录。建立一种“假定有风险”的运维心态。

电脑断网后能否被控制?答案很清晰了:能,只是门槛变高了,路径变少了。它从一道“是否可能”的是非题,变成了一道“如何管理”的应用题。

真正的“铜墙铁壁”,不是一堵密不透风的死墙,而是一个有门卫、有监控、有应急预案的立体防御体系。你知道威胁可能来自哪些方向,并为此做好了准备。这样,无论电脑在线还是离线,你都能获得那份实实在在的、基于认知和控制的安全感。