网络安全应急响应指南:如何快速断开黑客连接,保护数据安全

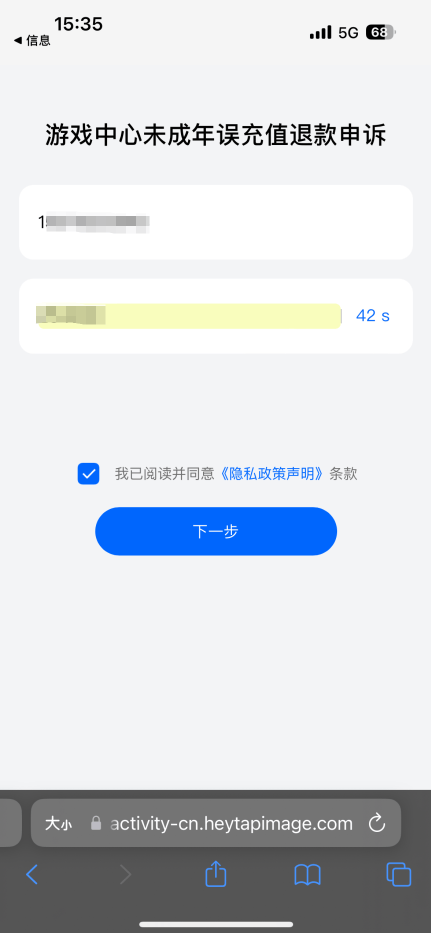

发现系统被入侵的那一刻,感觉就像家里进了贼。你的第一反应是什么?是冲上去搏斗,还是先想办法把他关在门外?网络安全应急响应也是同样的道理。当黑客已经在你网络里“安家”时,最紧急、最优先的任务不是追查他干了什么,而是立刻切断他与外界的联系通道。这一步,我们称之为“主动断开连接”,目标是阻止进一步的破坏和数据泄露。

物理断开 vs. 逻辑断开:不同场景下的快速选择

断开连接听起来简单,拔网线就行。但实际操作中,你需要根据被入侵系统的“身份”和业务重要性,做一个快速的权衡。

- 物理断开:最彻底、最“笨”也最有效的方法。直接拔掉服务器的网线,或者关闭交换机的物理端口。这就像给房子拉了总电闸,里面的人(包括黑客和正常业务)全都出不来也进不去。

- 什么时候用? 对于非核心的测试服务器、已经确认被完全控制的设备,或者破坏行为正在实时发生、你必须立刻止损的情况。它的代价是业务中断。我记得有一次应急,客户的一台老旧文件服务器被勒索软件加密,我们第一件事就是让机房人员远程指令关闭了它的网络端口,防止加密蔓延到其他共享存储。

- 逻辑断开:更精细的操作。通过在防火墙、路由器或主机防火墙上添加规则,只阻断可疑的IP地址、端口或协议,而允许其他正常流量通过。

- 什么时候用? 对于承载关键业务、无法立即停机的系统。你需要先通过流量分析或威胁情报,定位到黑客使用的命令与控制服务器IP或异常出站端口,然后针对性封堵。这要求你有一定的监控基础。比如,发现内网一台Web服务器不断向某个海外IP的443端口发送加密心跳包,那就应该在边界防火墙上立刻阻断这个连接。

一个简单的决策思路:如果损失可控且情况不明,优先物理断开以求保险;如果业务不能停,就必须以最快速度分析出攻击路径,进行逻辑断开。很多时候,两者结合——先物理隔离被攻陷的主机,再在防火墙上封杀攻击源IP,防止它攻击其他目标。

识别并终止恶意进程与可疑网络会话

切断了网络通道,黑客可能还在你的机器里“活”着。他留下的后门进程、远程Shell会话就像藏在屋子里的窃贼同伙,必须清理掉。

在Linux上,netstat -antp 或 ss -antp 命令能帮你查看所有网络连接及其对应的进程。你需要寻找那些连接到陌生外部IP(尤其是高危地区)、监听在奇怪端口,或者由非常见用户启动的进程。Windows下则可以用 netstat -ano 配合任务管理器。找到可疑的PID(进程ID),果断用 kill -9 PID 或通过任务管理器结束它。

这个过程中,你可能会遇到进程守护或进程注入——杀掉一个,另一个又把它启动起来。这时候需要更深入的排查,比如检查计划任务、启动项、或者使用chkrootkit、rkhunter这类工具进行扫描。终止会话也一样,对于SSH入侵,除了结束进程,还要记得检查/var/log/secure等日志,找到非法登录的会话并用 pkill -kill -t pts/x 这类命令踢掉。

说起来容易,但在真实的紧张环境下,面对满屏的进程列表,判断哪个是“坏”的非常考验经验。我的感受是,平时多熟悉自己系统正常时的状态,建立一个“基线”,异常才会显得格外扎眼。

更改核心密码与撤销可疑访问权限

假设你已经把黑客“关”在了某个隔离的房间,并赶走了他在屋里的“代理人”。但别忘了,他手里可能还有你家的钥匙(密码)和门禁卡(访问令牌)。这一步就是换锁和注销门禁。

- 更改核心密码:立即重置所有可能被波及的权限账户密码。这至少包括:

- 被入侵服务器的root/Administrator密码。

- 与该服务器有信任关系(如SSH密钥认证、数据库连接)的其他关键系统账户密码。

- 相关的数据库管理员、应用中间件账户密码。

- 任何在该服务器上存储或使用的特权凭证。改密码要用强密码,且避免与历史密码相似。

- 撤销可疑访问权限:

- 检查并清理用户账户:查看

/etc/passwd、/etc/shadow(Linux) 或本地用户组 (Windows),删除任何新增的、未经授权的特权账户(如UID为0的非root账户)。 - 审查SSH授权密钥:仔细检查

~/.ssh/authorized_keys文件,移除任何你不认识的公钥。黑客常在这里留后门。 - 检查API密钥与令牌:如果服务器涉及云服务或第三方API,应立即使用旧的访问密钥、API令牌或OAuth令牌,并在控制台生成新的。

- 回顾最近的门禁日志:查看最近的用户添加、权限变更记录,回滚所有可疑操作。

- 检查并清理用户账户:查看

完成这三步——断开网络、清理进程、更换凭证——你才算初步把黑客从当前的活跃连接中驱逐了出去,为后续的清理和加固争取了时间。这就像一场急救,止血是首要任务,至于伤口是怎么造成的、有没有内伤,那是稳定下来后才需要详细检查的。

把黑客从系统里“请”出去,只是解决了眼前的问题。但如果你只是换了锁,却没修补墙上那个他爬进来的破洞,没检查他是不是还偷偷藏了把备用钥匙,那他回来只是时间问题。应急响应的“止血”阶段过后,我们必须立刻转向“缝合伤口”和“加固围墙”。这个阶段的目标很明确:堵上他进来的路,并让他下次再也进不来。

修补已知漏洞与强化系统配置

黑客能进来,多半是因为你的系统有他已知的“门”。第一步,就是把这些敞开的门关上。

- 立即打补丁:检查被入侵系统上所有软件(操作系统、Web服务器、数据库、应用框架)的版本。对比公开的漏洞数据库,看看是否存在已被利用的、未修补的高危漏洞。这不是让你做全面的漏洞评估,而是针对性的紧急修补。例如,如果你的Apache Struts2版本存在某个远程代码执行漏洞,而攻击日志里正好有相关利用尝试,那么升级Struts就是最高优先级。

- 加固默认配置:很多系统出于易用性,出厂设置并不安全。现在就是清理它们的时候。

- 关闭不必要的服务(如Linux上的

rpcbind、Windows上的Telnet服务)。 - 修改默认的、弱密码的账户(想想那些数据库的默认空口令

sa账户)。 - 收紧文件和目录的权限,遵循最小权限原则。比如,Web目录不应该有执行权限,配置文件不应该被Web用户写入。

- 配置并启用主机防火墙(如

iptables、firewalld或Windows防火墙),只开放业务必需的端口。

- 关闭不必要的服务(如Linux上的

这工作有点像大扫除,把家里那些平时不注意的、容易藏污纳垢的角落彻底清理一遍。我遇到过一家公司,他们的服务器被入侵仅仅是因为一个用于内部测试的MySQL实例,监听在0.0.0.0并且用了弱密码,而所有人都忘了它的存在。

部署高级监控与入侵检测系统

依赖人工24小时盯着日志是不现实的。你需要给系统装上“警报器”和“摄像头”。

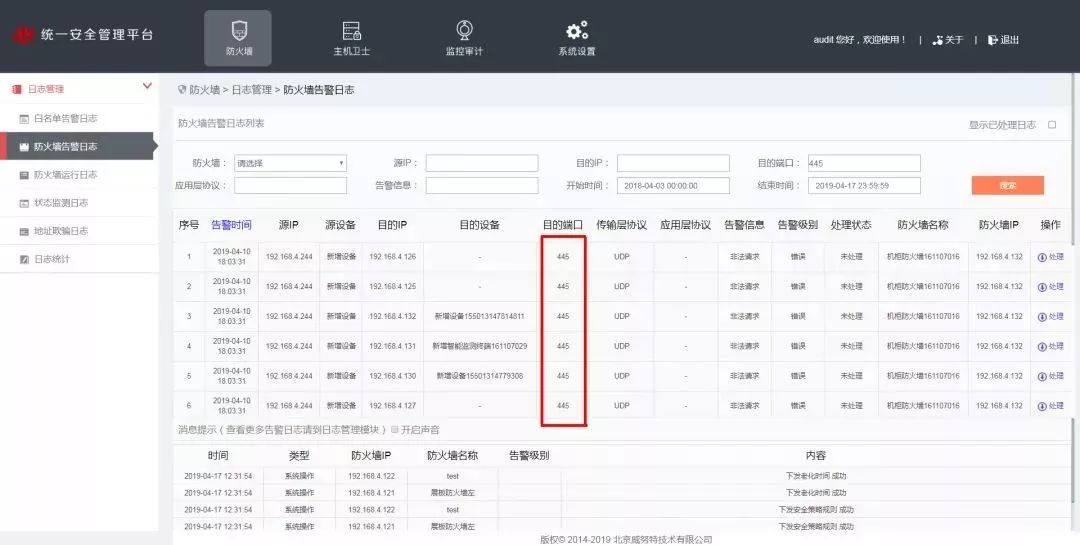

- 提升日志监控等级:确保所有关键系统、应用和网络设备的日志都集中收集到一个受保护的地方(如SIEM系统)。然后,针对这次入侵的手法,设置特定的告警规则。比如,如果黑客用了某种特定的Webshell,那就监控Web日志中对相应文件的访问;如果他尝试了密码爆破,就对短时间内大量的失败登录尝试告警。

- 引入行为检测:基于签名的检测(如传统杀毒软件)容易绕过。可以考虑部署能分析异常行为的工具。

- 主机层面:像

auditd(Linux)这样的工具可以监控文件的异常读写、特权命令的执行。 - 网络层面:网络入侵检测系统能分析流量模式,发现诸如数据外传、内部横向移动等异常行为。

- 端点检测与响应 工具能提供更深入的进程链、注册表变更等可视性。

- 主机层面:像

监控的目的不是为了在黑客入侵时报警——那已经晚了——而是为了在他再次尝试或进行横向移动时,你能第一时间知道。它让你从被动响应,转向有一定程度的主动感知。

建立网络分段与最小权限访问原则

这是防止“一点突破,全网沦陷”的治本之策。想象一下,如果你的公司每个部门都在一个独立的有门禁的楼层,那么即使前台被突破,黑客也很难直接进入财务部的核心机房。

- 实施网络分段:根据业务功能和信任等级,将你的网络划分成不同的区域(VLAN或子网)。比如,把Web服务器放在DMZ区,把数据库放在严格隔离的内部网络,把办公电脑放在另一个区域。然后在区域之间配置防火墙策略,只允许明确必要的通信流量通过。这样,即使Web服务器被攻陷,黑客也很难直接扫描和攻击到后端的数据库。

- 贯彻最小权限原则:给每一个用户、每一个服务、每一个进程,只分配它完成工作所必需的最低限度的权限。

- 应用程序账户不应该有SSH登录权限。

- 备份服务器只需要访问特定目录的读权限,而不是整个文件系统的控制权。

- 开发人员不需要生产数据库的管理员权限。

这听起来会增加管理的复杂度,但它的安全收益是巨大的。它极大地增加了黑客的攻击成本。他不能再轻易地从一台失陷机器跳转到另一台。很多大规模的数据泄露,根源都在于内部网络一片平坦,权限泛滥。

巩固防御边界,本质上是在弥补安全债务。它要求你把这次入侵当作一次昂贵的“安全审计”,用它暴露出的问题,去系统性地的加强你的整个防御体系。这不是一次性的任务,而是一个持续的过程。只有把围墙筑高了,漏洞补实了,监控装好了,你才能安心地去睡个觉,而不是总担心那个黑影会再次出现在你的系统里。

入侵事件终于平息了。系统补丁打了,监控也升级了,网络也做了分段。一切似乎回到了正轨。但如果你就此停下,那这次事件最大的价值就被浪费了。它只是一次昂贵的“灭火”行动。真正的智慧,在于从灰烬里找出火星,看清火势蔓延的路径,然后重建一座更耐火的家园。我们需要从“救火队员”的心态,转向“建筑设计师”的视角。这关乎如何让安全,真正成为你组织基因的一部分。

事后取证分析与攻击链复盘

很多人急着把系统恢复上线,然后刻意“忘记”这段不愉快的经历。这可能是最糟糕的选择。事件结束后的深度复盘,是你唯一一次能以黑客的视角,完整审视自己防御体系的机会。

- 冷静下来,开始“考古”:组建一个小团队(技术、运维、可能的话加上业务负责人),找一个不受打扰的房间。把从发现异常到处置完毕的所有日志、截图、命令行历史、时间线都摊开。目标不是追责,而是还原故事。

- 拼凑攻击链:尝试回答这些问题:

- 初始入侵点:他到底是从哪里进来的?那个被利用的漏洞,是未修补的,还是零日?是钓鱼邮件,还是暴露在公网的一个脆弱服务?

- 立足与提权:进来之后,他做了什么来站稳脚跟?是上传了Webshell,还是创建了隐藏账户?他如何从普通用户权限,提升到管理员权限?

- 横向移动:他是怎么在网络里“逛”起来的?利用了哪些共享凭据,扫描了哪些内部IP,攻击了哪台脆弱的内部服务器?

- 目标达成:他的最终目标是什么?是窃取数据,加密勒索,还是仅仅把服务器当成跳板?

- 驻留与持久化:他留下了哪些后门,以确保自己下次还能回来?是计划任务,启动项,还是恶意的系统服务?

这个过程,我习惯称之为“安全叙事”。你不仅仅是在看日志条目,你是在重构一个对手的行为剧本。我记得为一个客户做复盘时,我们发现攻击者最初只是通过一个过时的WordPress插件进来,但因为他能访问一个存放了所有服务器SSH密钥的共享文件夹,最终导致了整个集群的沦陷。那个共享文件夹,平时根本没人觉得它是个问题。

完成复盘后,你会得到一份无比珍贵的“攻击者路线图”。这张图上标出的每一个岔路口,都是你未来需要设立检查站或直接封路的地方。

制定并演练安全事件响应计划

“我们下次会处理得更快。”——这是没有计划的人常说的空话。当警报再次响起,没有时间让你临时组建团队、争论谁该做什么。你需要一个写好的“剧本”。

- 把经验固化下来:基于这次实战,起草或更新你的安全事件响应计划。它不用很复杂,但必须明确:

- 角色与职责:谁负责技术分析?谁负责内部沟通?谁负责联系法律和公关?把名字和备用联系人写清楚。

- 沟通流程:什么时候、以什么方式通知管理层?对外声明由谁发布?建立一个紧急联系树。

- 技术核查清单:一个简明的步骤列表,类似于我们前面讨论的:隔离、分析、清除、加固。可以把它做成一个快速参考卡片。

- 证据保全指南:规定在调查期间,哪些日志必须保存,如何创建磁盘镜像,避免在响应过程中意外破坏证据。

- 定期演练,直到它成为肌肉记忆:计划锁在抽屉里是没用的。每季度或每半年,进行一次模拟演练。可以是一个简单的网络钓鱼事件,也可以是一次模拟的勒索软件攻击。让团队成员进入角色,走完全流程。演练的目的就是暴露问题:沟通工具失灵了?关键人员联系不上?某个步骤太复杂?在模拟中发现问题,总比在真实危机中抓瞎要好。

计划的价值不在于完美,而在于存在。它给了团队在混乱中一个可以抓住的锚点。哪怕你只是比上次快了十分钟遏制住威胁,这十分钟可能就决定了事件的最终损失规模。

培养安全意识与构建安全文化

所有技术手段,最终都依赖于人的操作。防火墙规则写得再好,也挡不住员工把密码贴在显示器上。安全不是安全团队一个部门的事,它应该是每个人的事。

- 让培训变得相关且生动:别再给员工放那些九十年代画风的、令人昏昏欲睡的安全视频了。用你们公司真实发生过的或行业内的典型案例来教学。

- “还记得我们上次的钓鱼事件吗?这封新邮件的发件人地址,仔细看有个字母不一样。”

- “开发部的同事,这是我们复盘发现的漏洞被利用的代码片段,我们一起来看如何避免。” 把安全和他们日常的工作(写代码、收邮件、处理数据)直接挂钩。培训可以很短,但要频繁。

- 营造正向的安全氛围:鼓励员工报告可疑事件,哪怕最后是虚惊一场。要感谢和奖励这种警惕性,而不是责备他们“大惊小怪”。建立一个简单易用的内部报告渠道(比如一个专门的邮箱或即时通讯群组)。当人们不因报告问题而感到压力时,你才能获得最广泛的情报来源。

- 领导层需要以身作则:安全文化必须自上而下。如果管理层总是要求为“业务便利”开特例,绕过安全流程,那么所有规章制度都会迅速形同虚设。领导者在会议上多问一句“这个新项目的安全考虑是什么?”,比安全部门发十份通知都管用。

构建文化是个慢功夫,它不会像打补丁那样立刻见效。但它的影响也最深远。当每个员工都能下意识地怀疑一封可疑邮件,当开发人员能在设计功能时自动想到安全需求,你的组织才真正拥有了“免疫力”。

从事件响应到主动防护,这个转变的核心是心态。你得接受一个事实:绝对的安全不存在。攻击总会发生。你的目标不再是追求一个“永不破防”的静态堡垒,而是打造一个能够快速感知、迅速响应、持续学习并不断进化的有机体。这次入侵不是你安全工作的失败终点,它应该是你构建一个更强大、更智能的防御体系的起点。让每一次交手,都让你变得比昨天更难被击败。