黑客入侵App成本高吗?知乎真实案例揭示惊人代价与防范指南

深夜,手机屏幕的光映在脸上。你像往常一样,在知乎上漫无目的地滑动。一个标题突然抓住了你:“开发一个App,被黑客入侵的成本真的很高吗?”

手指停住了。你心里嘀咕,能有多高?无非是修修补补吧。带着一丝好奇,你点了进去。

深夜刷帖:从“成本高吗”的疑问,到脊背发凉的现实

回答区不像你想象中那样充满技术术语的安慰。高赞回答开头就挺直接:“别问成本高不高,先问问自己赔不赔得起。”

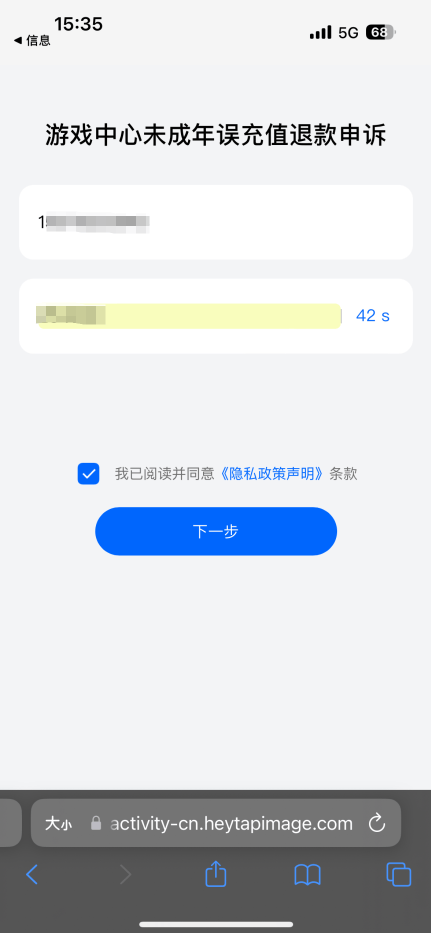

往下翻,故事一个比一个具体。有人提到,入侵可能从你完全没想到的地方开始。比如,你那个为了图省事、没做任何速率限制的短信验证码接口。黑客用脚本批量请求,一晚上就能让你的短信费用账单多出五位数。服务商可不会因为这是攻击就给你免单。

这还只是“开胃菜”。真正的寒意,来自那些描述“拖库”和“洗库”的匿名分享。用户数据被打包在黑市上明码标价,一条带完整信息的记录可能就值几毛钱。但对你来说,这意味着用户信任的彻底崩塌,以及随之而来的法律诉讼风险。我记得有个做本地生活服务的朋友提过,他们只是个小团队,某次疑似泄露后,光用户咨询和安抚工作就让整个运营停滞了一周。

那个“成本高吗”的问题,答案渐渐清晰。它不是一个开发预算里的固定数字,而是一个动态的、可能无限放大的风险敞口。你的背脊开始有点发凉。

破防瞬间:一位独立开发者的真实账单与崩溃故事

众多回答里,一个自称“倒霉蛋”的独立开发者的自述被顶得很高。他的故事很有代表性。

他开发了一款工具类App,用户量刚有起色,日活到了小几万。安全?他觉得做了基础防护,密码都加密了,应该没问题。攻击来得悄无声息。先是用户反馈账号被盗,接着有用户投诉收到了诈骗短信。他排查了很久,才发现黑客利用了一个第三方开源库的已知漏洞,绕过了他的防护,直接拿到了数据库的访问权限。

账单接踵而至: 1. 直接经济损失:云服务商那边的异常流量和资源滥用费用,当月暴涨了300%。 2. 数据赎回勒索:黑客联系他,索要2个比特币(当时价值约合数十万人民币)来换回数据并承诺删除。他拒绝了,但压力巨大。 3. 修复与加固成本:聘请专业的安全顾问进行应急响应和全面审计,这是一次性的大几万支出。 4. 持续监控与防护升级:购买WAF(Web应用防火墙)服务、增强日志分析,每年的固定开销增加了上万。 5. 隐形的崩溃:他说最贵的不是钱,是那两个月的时间。所有新功能开发停摆,每天处理用户投诉、配合调查、写公告,整个人处于焦虑和自责中。团队士气低落,差点散伙。

“那感觉就像你辛苦盖房子,别人一把火就点了,你还得自己掏钱清理废墟,并面对所有住户的质问。”他在最后写道。这个比喻,可能很多开发者都能瞬间共情。

成本迷雾:直接损失、间接商誉损害与无底洞般的修复

所以,回到最初的问题。黑客入侵App的成本,确实可能高到让一个项目倾家荡产。我们可以把这团迷雾拨开看看:

直接经济损失:这是最直观的。服务器资源被盗用产生的费用、被欺诈消耗的现金(如充值券、虚拟货币)、支付给黑客的赎金、紧急聘请外部专家的费用。这笔钱,是真金白银要从你账户里划走的。

商誉与用户信任的崩塌:这东西很难用钱衡量,但价值最高。用户因为信息泄露被骚扰、造成财产损失,他们会怎么看待你的产品?应用商店的差评潮、社交媒体上的负面传播,可能让你积累多年的口碑一夜归零。重建信任?那比从零开始推广可能还要难。

法律与合规风险:随着数据安全法、个人信息保护法的落地,因安全漏洞导致用户信息泄露,你面临的可能是监管部门的巨额罚款、行政处罚,以及用户的集体诉讼。这笔潜在的负债,是个可怕的未知数。

无底洞般的修复与时间成本:就像那个独立开发者的经历,修复不是打个补丁就完事。你需要全面排查漏洞根源、评估影响范围、升级整个安全体系、通知受影响用户、准备法律文件……这个过程中,你的业务基本处于停滞状态。时间成本,尤其是创业团队的时间,是最昂贵的成本。

看完了这些,你可能已经不再关心“成本高不高”了。你更想知道的是:“他们到底是怎么做到的?我又该怎么防住?” 别急,这正是我们接下来要拆解的东西。黑客的手段,往往利用的就是那些我们自以为“问题不大”的疏忽。

读完了那些让人心惊肉跳的故事,你可能会觉得黑客个个都是技术天才,专门盯着大公司搞破坏。现实可能更让人沮丧:很多时候,他们只是在进行一场广撒网、低投入的“狩猎”,而防护薄弱的App,就像没有锁门的房子,自然而然地成了目标。

“低成本,高回报”:为什么你的App会成为靶子?

我们得换个角度看这个问题。对黑客而言,攻击你的App,本质上是一次“投资”评估。他们考虑的是ROI(投入产出比)。

- 你的攻击面可能比想象中大。一个移动App不仅仅是前端界面。它背后有API接口、服务器、数据库、第三方云服务、依赖的SDK和开源库……每一个环节,如果配置不当或存在漏洞,都是一个潜在的入口。你觉得自己只是个“小应用”,但在自动化扫描工具眼里,你和那些大目标没什么区别,都是互联网上一个可访问的端点。

- 攻击工具高度自动化、商品化。早些年,发动一次像样的攻击可能需要深厚的技术功底。现在完全不同了。网络上充斥着各种现成的漏洞扫描器、密码撞库工具、漏洞利用脚本(Exploit)。甚至还有“攻击即服务”(Attack-as-a-Service)的黑产模式。这意味着攻击的门槛和金钱成本被急剧拉低。一个技术并不顶尖的脚本小子,租用一些云服务器和工具,就能对成千上万个目标进行批量试探。

- 数据的价值被明码标价。用户手机号、邮箱、身份证信息(哪怕只是部分)、社交关系、行为数据……这些在暗网都有流通市场。获取这些数据的直接收益,是驱动攻击的核心动力。即便你的App不直接处理金钱,用户数据本身就能变现。

所以,你的App成为靶子,很少是因为你被“盯上”了,更多是因为你在一次自动化的大规模扫描中被“识别”为易得手的目标。这就像小偷不会专门研究你家,但会挨个试试小区里谁家的窗户没关严。防御的缺失,直接拉高了攻击者的“性价比”。

手段大起底:从撞库、API滥用到逆向工程的降维打击

他们具体怎么下手?手段五花八门,但大多围绕着几个核心的薄弱点展开。我接触过一些安全复盘案例,很多问题都似曾相识。

1. 撞库与弱口令攻击 这大概是最古老也最有效的方法之一。黑客利用从其他网站泄露的海量用户名和密码组合,在你的登录接口进行批量尝试。如果你的App没有引入图形验证码、没有在多次失败后锁定账户或启用二次验证,那几乎就是在敞开大门。用户习惯在不同平台使用相同密码,这个“人性弱点”成了攻击的突破口。

2. API接口的滥用与漏洞

这是重灾区,尤其是对独立开发者或小团队。为了快速上线,API设计时可能只考虑了功能,忘了安全。

缺乏速率限制(Rate Limiting):前面提到的短信验证码接口被刷,就是典型。任何一个不需要认证或认证薄弱的接口,如果可以被无限次调用,都是灾难。

过度数据暴露:API返回了超出当前用户权限的数据。比如,通过修改请求中的用户ID参数(/api/user/1024/profile 改成 /api/user/1025/profile),就能看到别人的信息。这属于不安全的直接对象引用(IDOR)。

* 认证与授权缺陷:Token失效机制不健全、权限校验逻辑有漏洞。可能一个本该只允许普通用户调用的API,因为后端校验不严,被攻击者用来执行管理员操作。

3. 对客户端的逆向工程 这是针对App本身的“降维打击”。通过反编译工具,黑客可以拿到你的APK或IPA文件,虽然代码会被混淆,但资源文件、配置字符串、硬编码的密钥、API地址、甚至部分业务逻辑都可能暴露。我曾见过一个案例,开发者把某个重要服务的访问密钥直接写在了代码的常量里,被逆向出来后,攻击者就能直接模拟App行为,调用后端服务。 更高级的,会利用动态调试工具(如Frida、Xposed)在App运行时注入代码,绕过客户端的校验逻辑,比如绕过支付、修改游戏分数等。

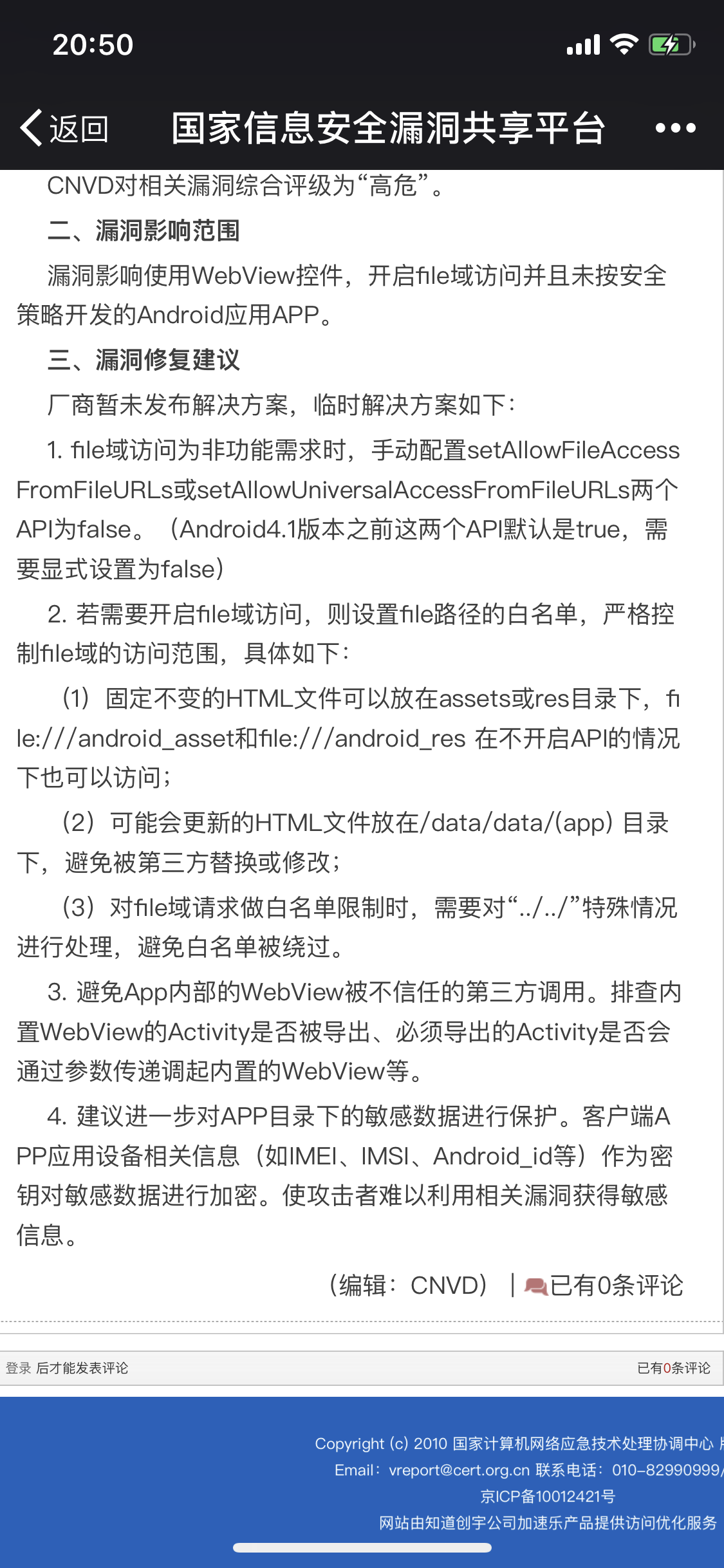

4. 利用第三方依赖漏洞 你引用的那个炫酷的开源图表库、那个方便的社交分享SDK、甚至你使用的服务器框架(如Spring, Struts),都可能存在已知的公开漏洞(CVE)。如果你没有及时更新版本,黑客就可以利用这些现成的漏洞利用程序,轻松攻破你的防线。攻击你,可能只是因为你的服务器用了某个有漏洞的旧版本组件。

我的防线漏洞:复盘那些曾被忽略的安全“小事”

看到这些手段,是不是觉得有些场景很眼熟?我们总在赶进度,有些“小事”就被优先级排到了后面。现在不妨复盘一下,哪些地方我们可能已经留下了隐患:

- “先上线再说,安全后期再补”。这是最致命的思维。安全不是功能,可以迭代添加。它应该是架构的一部分,从设计之初就要考虑。后期修补往往事倍功半,甚至要推倒重来。

- 默认配置就是好配置? 无论是云服务器、数据库还是中间件,出厂默认配置通常以“能用”为目标,而不是“安全”。比如,数据库默认监听所有IP(0.0.0.0)、使用弱密码或空密码,这相当于在公网上裸奔。

- 过度信任客户端传来的数据。前端做的验证只是为了用户体验,后端必须对一切输入(参数、请求头、用户身份)进行严格的校验和过滤。永远假设客户端是不可信的。

- 日志里记录了太多敏感信息。为了方便调试,你可能把用户的完整请求、甚至密码(虽然可能是加密的)都打印到了日志文件。如果服务器被入侵,这些日志就成了数据宝库。

- 没有隔离与最小权限原则。你的应用服务器、数据库、缓存服务全都部署在同一台机器,或者共享同一个高权限账户。一旦一个点被突破,全线崩溃。

安全这件事,有点像维护健康。平时不注意饮食作息(基础防护),等生病了(被入侵)再治疗,代价巨大。了解攻击者的思路和手段,不是为了制造焦虑,而是为了能更清醒地评估自己的处境。知道漏洞可能在哪里,是构筑有效防御的第一步。

恐慌解决不了问题。但了解对手,能让我们从被动承受,转向主动设防。接下来,我们聊聊如何从这些教训里爬起来,给自己筑起一道实实在在的墙。

读完上一章,感觉像是被扒光了站在聚光灯下,自己代码里那些偷懒的角落、那些“以后再说”的TODO注释,仿佛都在发出嘲笑。这种暴露感让人很不舒服,甚至有点想逃避。但别慌,几乎所有认真审视过自己项目的开发者,都会经历这个阶段。关键不在于恐慌,而在于恐慌之后,你选择做什么。

是继续把头埋进沙子里,祈祷厄运不要降临?还是深吸一口气,开始一块砖一块砖地,给自己垒一座看得见的城墙?我选后者。这个过程,我称之为开发者的“自我救赎”。

心态转变:安全不是成本,而是生存的基石

我们得先解决一个根本性的认知问题。过去,我总把安全看作一个“功能模块”,一个需要额外时间、精力和金钱去实现的“成本项”。产品经理催进度,老板看数据,安全测试?等上线后稳定了再说吧。

这种想法差点让我付出惨重代价。我记得为一个电商项目赶工,支付回调的验签逻辑我觉得太繁琐,先用一个简单的状态标记绕过去了,心想“反正回调是我们自己的服务器发出的”。结果上线第一周,就被人用伪造的回调请求刷走了几十笔虚拟资产。虽然金额不大,但那种被轻易击穿的感觉,像一盆冰水浇下来。

那一刻我明白了,安全不是挂在产品功能树上的一个可选果子。它是承载这棵树的土壤,是地基。没有安全的“1”,后面再多的功能、再漂亮的增长数据,都可能是毫无意义的“0”。攻击者不会等你准备好再来,他们就在那里,24小时不间断地扫描、试探。

所以,救赎的第一步,是把“安全”从你的项目待办清单里,挪到你的核心设计原则里。从写下第一行架构设计文档,到选择第一个第三方库,再到编写第一个API接口,每一个决策都应该本能地闪过一个念头:“这样做,安全吗?”

这不是给自己上枷锁,而是把未来的麻烦,提前化解在当下。

筑起高墙:代码层、服务器层、用户层的三重防护实践

心态摆正了,我们来看看具体能做什么。防御不是堆砌一堆高深的技术名词,而是针对我们之前提到的攻击手段,进行有的放矢的布防。我习惯把它分为三层:代码层、服务器层、用户层。

代码层:让你的代码“自带抗体”

这一层是根本,主要靠开发习惯和代码规范。

输入即“污染”:对待所有来自外部的输入(用户输入、API参数、文件上传、第三方数据),都假设它是恶意。后端必须进行严格的校验、过滤和转义。别依赖前端验证,那只是给好用户的体验,防不了坏人。

最小权限原则:数据库连接账户不要用root;服务器进程用什么用户运行,就只给它必要的文件权限。一个模块只需要读数据,就绝不给他写权限。这能有效限制漏洞被利用后的破坏范围。

敏感信息绝不硬编码:API密钥、数据库密码、加密盐值……这些必须放在环境变量或配置中心(如Vault),绝不能出现在代码仓库里。.env文件也要加入.gitignore。我见过有人把AWS密钥提交到了公开的Github仓库,几分钟后账号就被盗用来挖矿了。

依赖管理不是小事:定期(可以用自动化工具)扫描你项目依赖的第三方库,看看有没有已知的公开漏洞(CVE)。保持依赖库更新到安全版本,这能堵住大部分已知的漏洞利用路径。

服务器层:加固你的堡垒

代码跑在服务器上,服务器的安全就是第二道防线。 防火墙是门卫:只开放必要的端口(如HTTP 80/443,SSH 22),并且严格控制访问来源。比如数据库的3306端口,绝对不应该对公网开放。可以通过SSH隧道或内网访问。 告别密码登录:对于SSH,禁用密码登录,改用SSH密钥对认证。这能几乎杜绝暴力破解。同时,修改默认的SSH端口号,也能减少很多自动化脚本的骚扰。 一切皆可日志,但需脱敏:记录详细的访问日志和错误日志,用于事后审计和攻击分析。但切记,日志里不能包含密码、完整信用卡号、身份证号等敏感信息。在写入日志前,就要进行脱敏处理。 隔离与备份:不要把鸡蛋放在一个篮子里。Web服务器、数据库、缓存服务最好能部署在不同的主机或容器内。另外,定期、自动化地备份你的数据和配置,并确保备份文件是加密的,且存放在一个独立、安全的位置。这是你最后的逃生舱。

用户层:与你的用户共同防御

攻击常常通过用户这个环节发起,所以你需要帮用户一把,也设置一些规则保护你自己。 强制推行强密码策略:虽然用户可能抱怨,但要求密码最小长度、包含字母数字符号,是基础中的基础。更好的方式是推广密码管理器。 多因素认证(MFA)是神器:为管理员后台、或涉及资金操作的核心功能,强制开启短信验证码、TOTP(谷歌验证器)或硬件密钥等多因素认证。这能让撞库和密码泄露的威胁大大降低。 清晰的速率限制:对所有API接口,尤其是登录、注册、短信验证码接口,实施严格的速率限制(如每分钟每IP最多5次)。这能有效抵御撞库和短信轰炸。 安全通告渠道:在你的App“关于我们”或帮助页面里,提供一个用于报告安全漏洞的邮箱(如security@yourdomain.com)。这能给白帽子一个正规的反馈渠道,避免他们公开漏洞造成更大影响。

持续守望:建立安全监控与应急响应的个人作战手册

墙砌好了,不代表可以高枕无忧。你需要哨兵和应急预案。

监控你的“城墙”: 服务器监控:关注CPU、内存、磁盘I/O的异常飙升,可能是被入侵后运行了挖矿程序。 网络流量监控:观察异常的外联IP和流量模式,比如服务器突然向某个陌生地址发送大量数据。 应用日志监控:集中收集和分析日志,设置告警规则。例如,短时间内出现大量登录失败记录,就应该触发告警。 可以使用一些轻量级的开源监控方案(如Prometheus + Grafana),或者云服务商提供的监控服务。成本不高,但能让你睡个安稳觉。

准备好你的“应急预案”: 把它写下来,放在你知道的地方。别指望出事时还能冷静思考。预案至少包括: 1. 初步断联:如何快速将受影响的服务器或服务从网络隔离(“拉闸”)?是关机还是修改防火墙规则? 2. 损害评估:如何快速查明被入侵的范围?是某个API被刷,还是数据库被拖库?日志是关键。 3. 止血与恢复:如何清除后门(如异常进程、文件)?如何从干净的备份中恢复服务?记住,恢复前要确保漏洞已被修补,否则会再次被入侵。 4. 通知与报告:是否需要通知受影响的用户?根据法律法规(比如个人信息保护法),你可能负有报告义务。 5. 事后复盘:事情平息后,一定要开复盘会。根本原因是什么?哪个环节失效了?如何改进流程,避免重蹈覆辙?

这个过程,就像给自己编写一本生存手册。它不能保证你绝对安全,但能确保在风暴来临时,你知道该往哪个方向跑,该拿起哪件武器。

从恐慌到筑墙,是一个开发者从被动走向主动的成人礼。它意味着你开始真正为你创造的数字产品负起全责,不仅是对它的功能,更是对它所承载的用户信任负责。这堵墙垒起来或许很慢,但每垒一块砖,你的底气就足一分。开始行动吧,就从今天,从审视你正在开发的那个项目开始。